Безкоштовні засоби дешифрування результатів роботи програм-вимагачів

Ваші файли зашифрувала програма-вимагач? Не платіть викуп!

Виберіть тип програми-вимагача

Наші безкоштовні засоби дешифрування можуть допомогти дешифрувати файли, зашифровані переліченими нижче типами програм-вимагачів. Клацніть назву програми, щоб переглянути ознаки зараження та усунути проблему.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo та LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (автономна версія)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

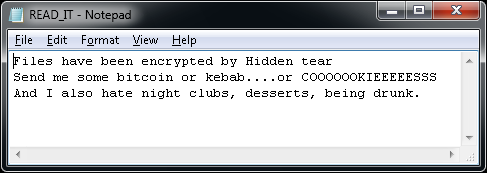

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

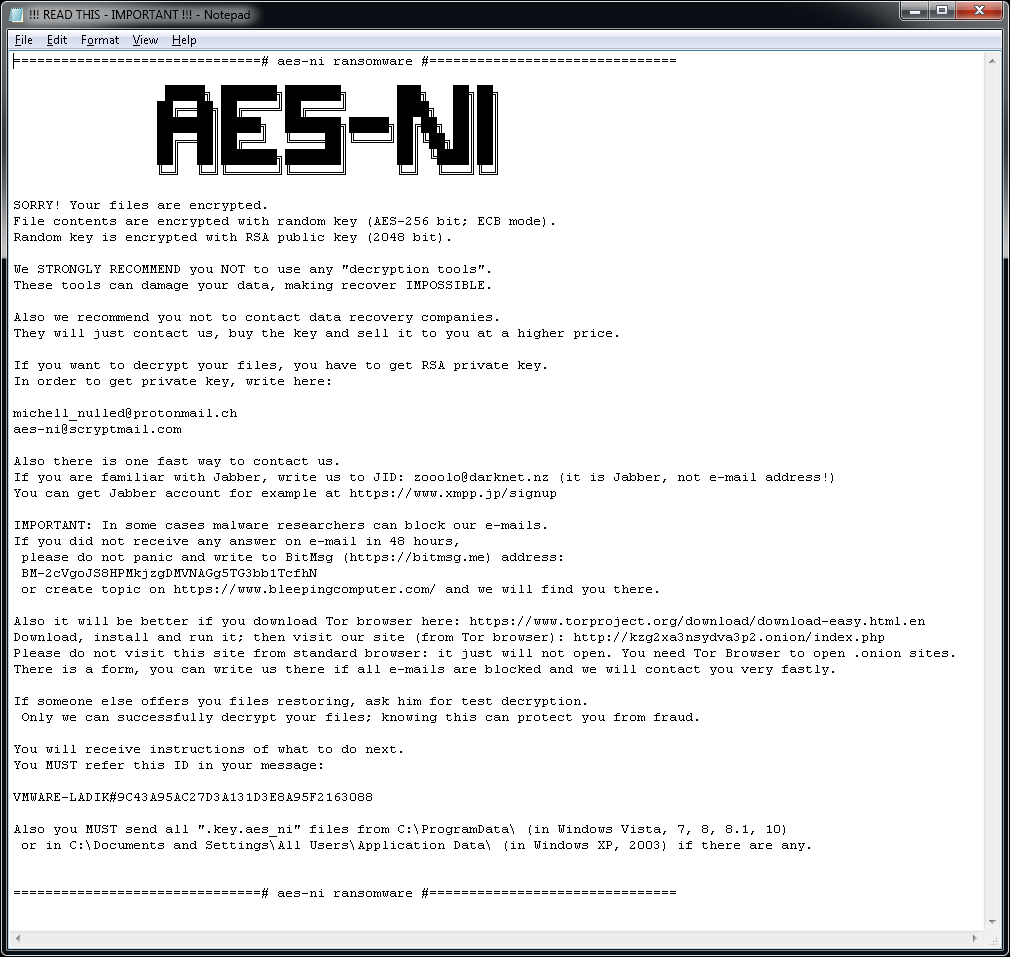

AES_NI

AES_NI — це програма-вимагач, уперше помічена в грудні 2016 року. Відтоді з’явилося кілька її варіантів із різними файловими розширеннями. Ця програма-вимагач використовує для шифрування файлів алгоритм AES-256 у поєднанні з RSA-2048.

Програма-вимагач додає до зашифрованих файлів одне з таких розширень:

.aes_ni

.aes256

.aes_ni_0day

У кожній папці з принаймні одним зашифрованим файлом міститься файл «!!! READ THIS - IMPORTANT !!!.txt». Крім того, програма-вимагач створює файл ключа з назвою на кшталт [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day у папці C:\ProgramData.

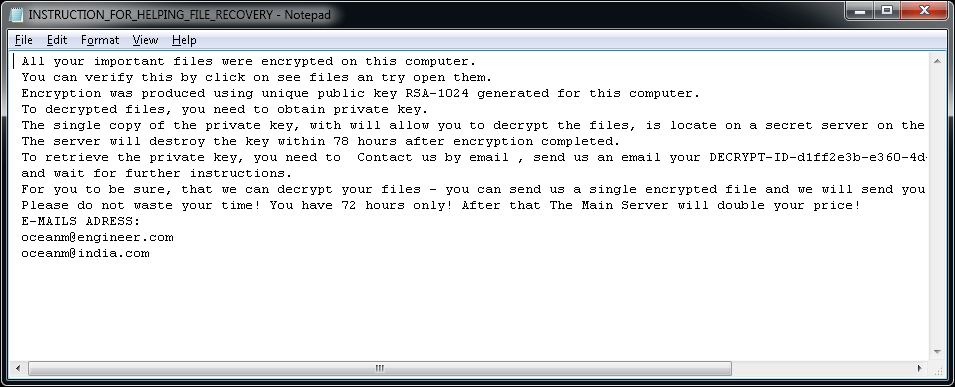

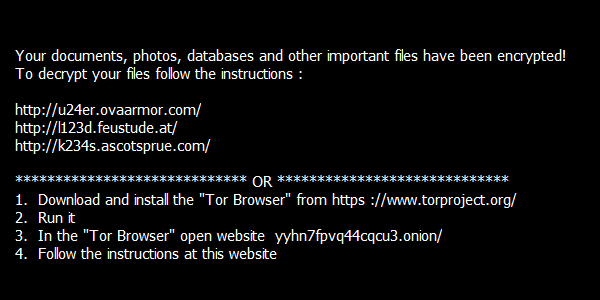

Файл «!!! READ THIS - IMPORTANT !!!.txt» містить вимогу викупу такого змісту:

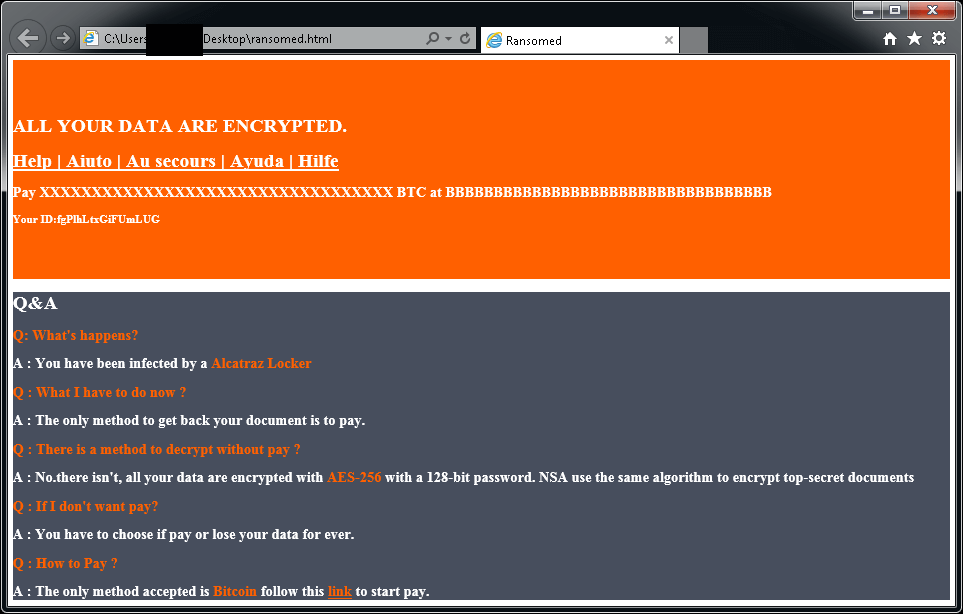

Alcatraz Locker

Alcatraz Locker — одна з програм-вимагачів, уперше помічена в середині листопада 2016 р. Для шифрування файлів користувача вона використовує шифрування стандарту AES 256 в поєднанні з кодуванням Base64.

Зашифровані файли мають розширення .Alcatraz.

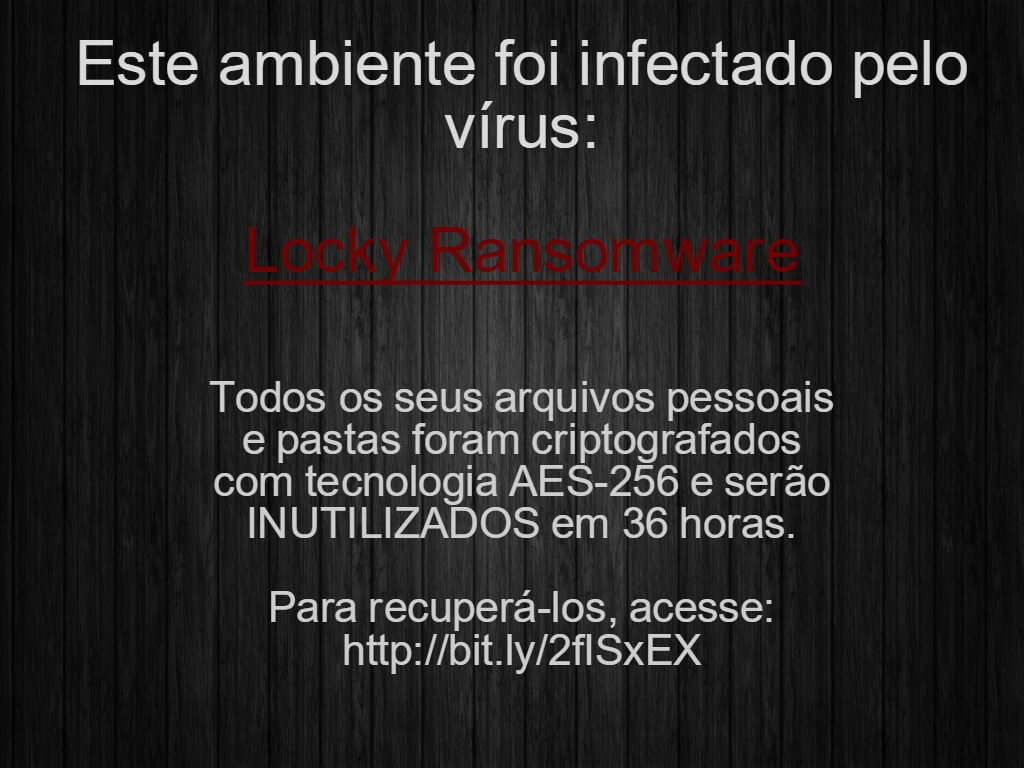

Коли файли зашифровано, з’являється таке повідомлення, розміщене у файлі з назвою ransomed.html на робочому столі:

Якщо ваші файли зашифровані програмою Alcatraz Locker, клацніть тут, щоб завантажити безкоштовну програму для усунення цієї проблеми.

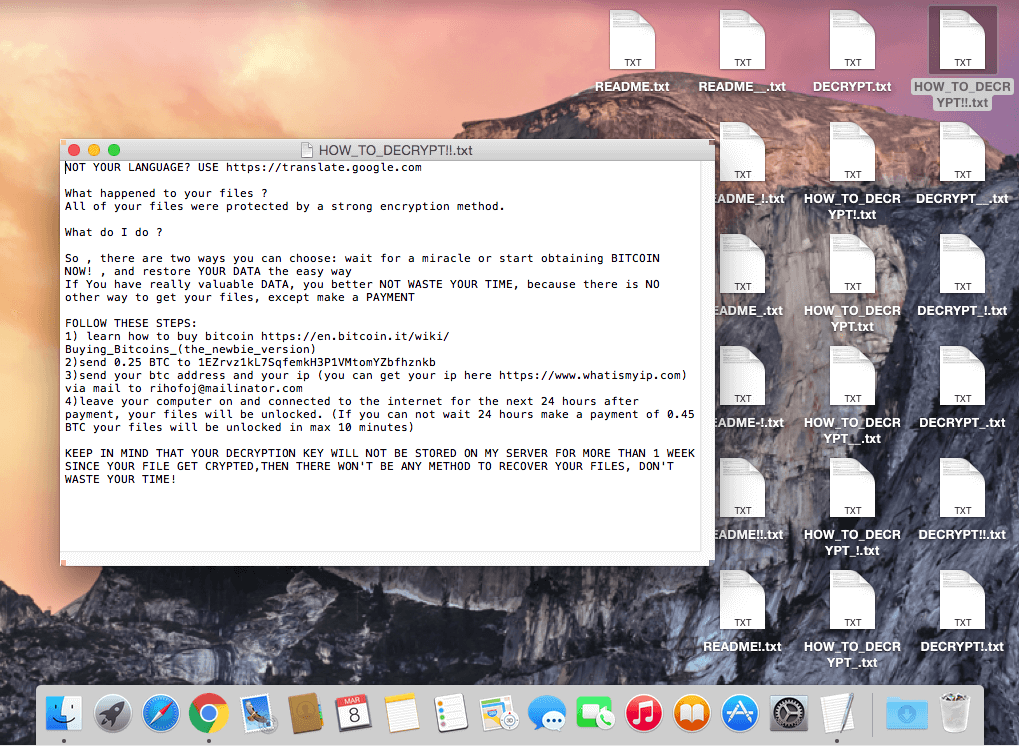

Apocalypse

Apocalypse — це програма-вимагач, уперше помічена в червні 2016 р. Ознаки зараження такі.

Програма Apocalypse додає в кінці назви файлу такий текст: .encrypted, .FuckYourData, .locked, .Encryptedfile або .SecureCrypted (наприклад, Thesis.doc = Thesis.doc.locked).

Якщо відкрити файл із розширенням .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt або .Where_my_files.txt (наприклад, Thesis.doc.How_To_Decrypt.txt), відобразиться приблизно таке повідомлення:

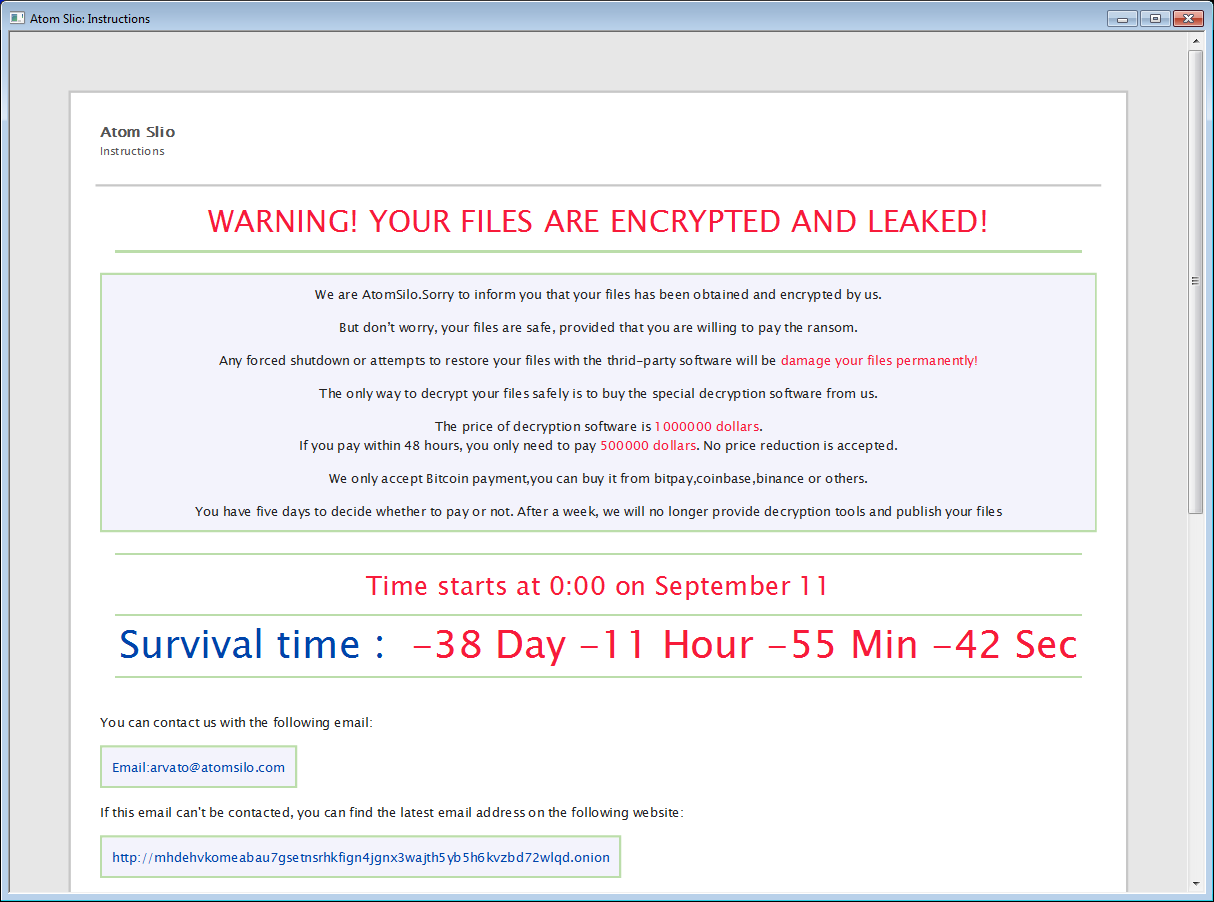

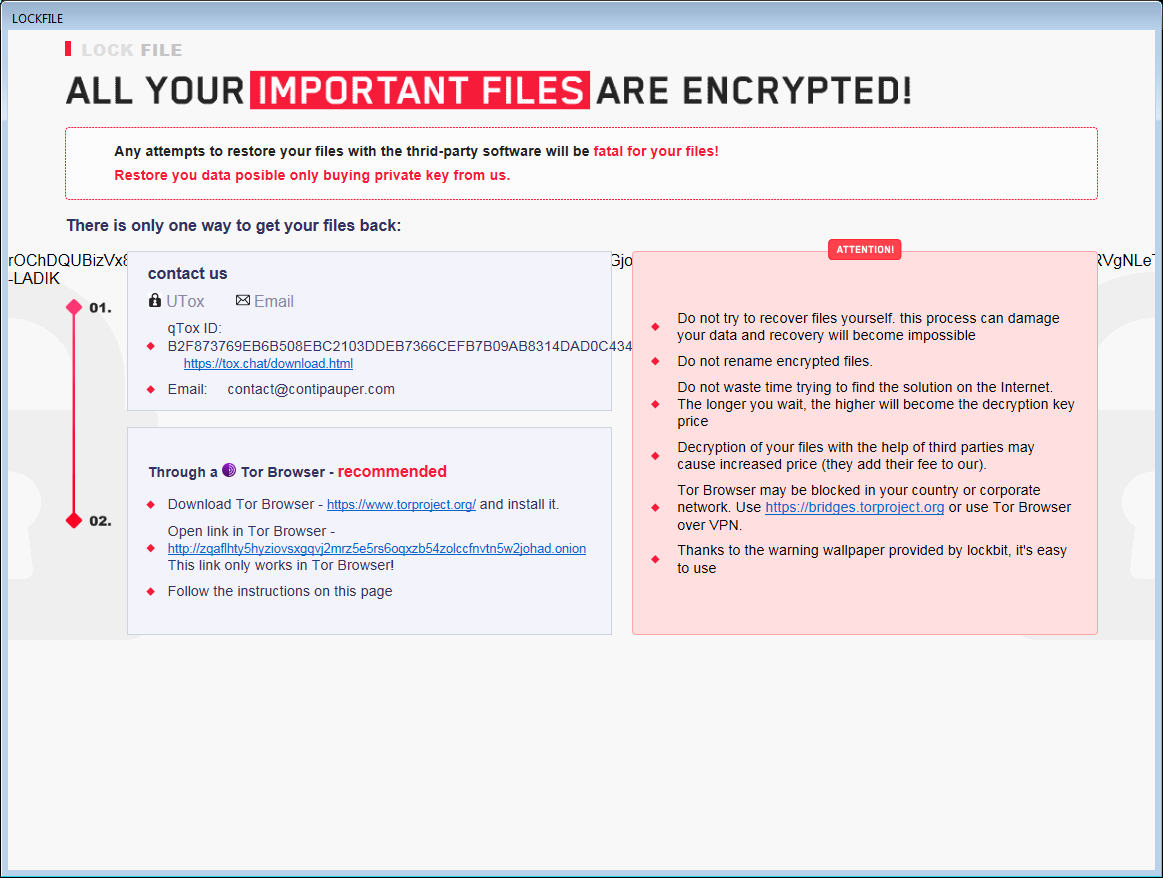

AtomSilo та LockFile

AtomSilo та LockFile — це програми-вимагачі, які були проаналізовані дослідником на ім’я Іржи Винопал (Jiří Vinopal). Вони мають схожі схеми шифрування, тож цей дешифратор можна використовувати для обох програм. Постраждалі від них можуть дешифрувати свої файли безкоштовно.

Зашифровані файли можна розпізнати за такими розширеннями:

.ATOMSILO

.lockfile

Кожна папка з принаймні одним зашифрованим файлом міститиме також повідомлення про викуп із назвою README-FILE-%ComputerName%-%Number%.hta або LOCKFILE-README-%ComputerName%-%Number%.hta, наприклад:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

Babuk — це російська програма-вимагач. У вересні 2021 р. її вихідний код, а також деякі ключі для дешифрування потрапили у відкритий доступ. Постраждалі від неї можуть дешифрувати свої файли безкоштовно.

Шифруючи файл, програма Babuk додає до імені файлу одне з таких розширень:

.babuk

.babyk

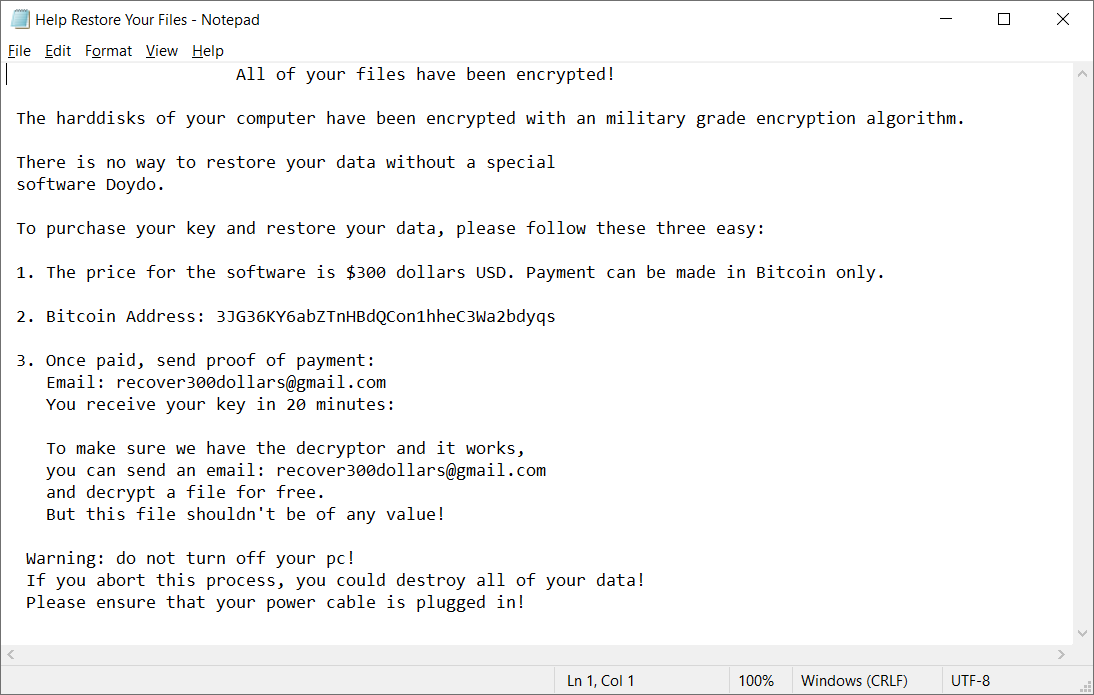

.doydo

У кожній папці з принаймні одним зашифрованим файлом міститься файл Help Restore Your Files.txt із таким вмістом:

BadBlock

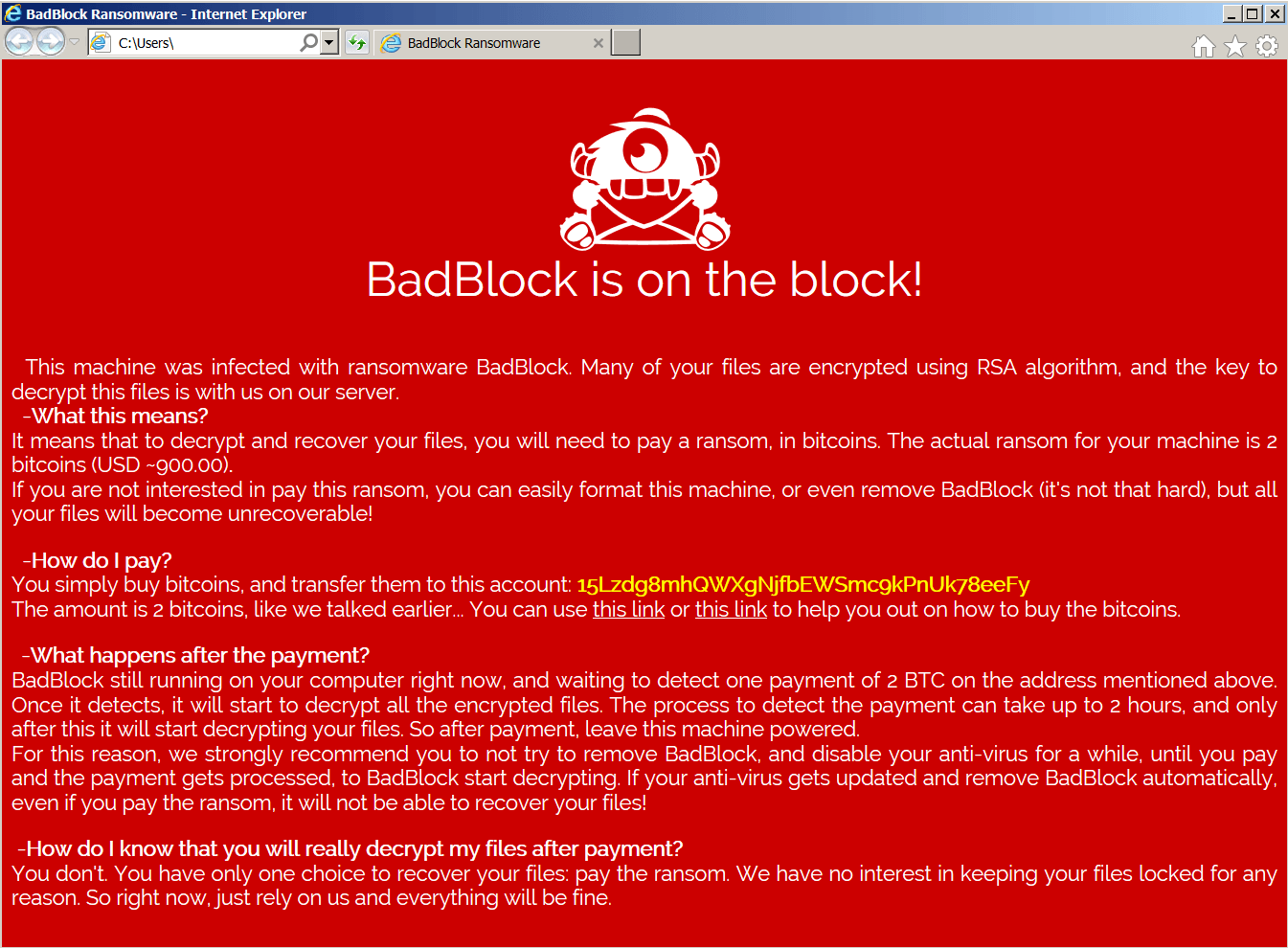

BadBlock — це програма-вимагач, уперше помічена в травні 2016 р. Ознаки зараження такі.

Програма BadBlock не змінює назви файлів.

Коли файли зашифровано, програма BadBlock відображає одне з таких повідомлень (з файлу з назвою Help Decrypt.html):

Якщо ваші файли зашифровано програмою BadBlock, клацніть тут, щоб завантажити безкоштовну програму для усунення цієї проблеми.

Bart

Bart — це програма-вимагач, уперше помічена наприкінці червня 2016 р. Ознаки зараження такі.

Програма Bart додає в кінець назви файлу текст .bart.zip (наприклад, Thesis.doc = Thesis.docx.bart.zip). Це зашифровані архіви ZIP, у яких зберігаються оригінали файлів.

Коли файли зашифровано, програма Bart змінює фоновий рисунок робочого стола на одне з таких зображень. Про зараження комп’ютера програмою Bart свідчить також наведений нижче текст, що міститься у файлах робочого стола з назвою recover.bmp і recover.txt.

Якщо ваші файли зашифровано програмою Bart, клацніть тут, щоб завантажити безкоштовну програму для усунення цієї проблеми.

Подяка. Дякуємо Петеру Конраду (Peter Conrad), що створив PkCrack, який надав нам дозвіл на використання своєї бібліотеки в засобі дешифрування Bart.

BigBobRoss

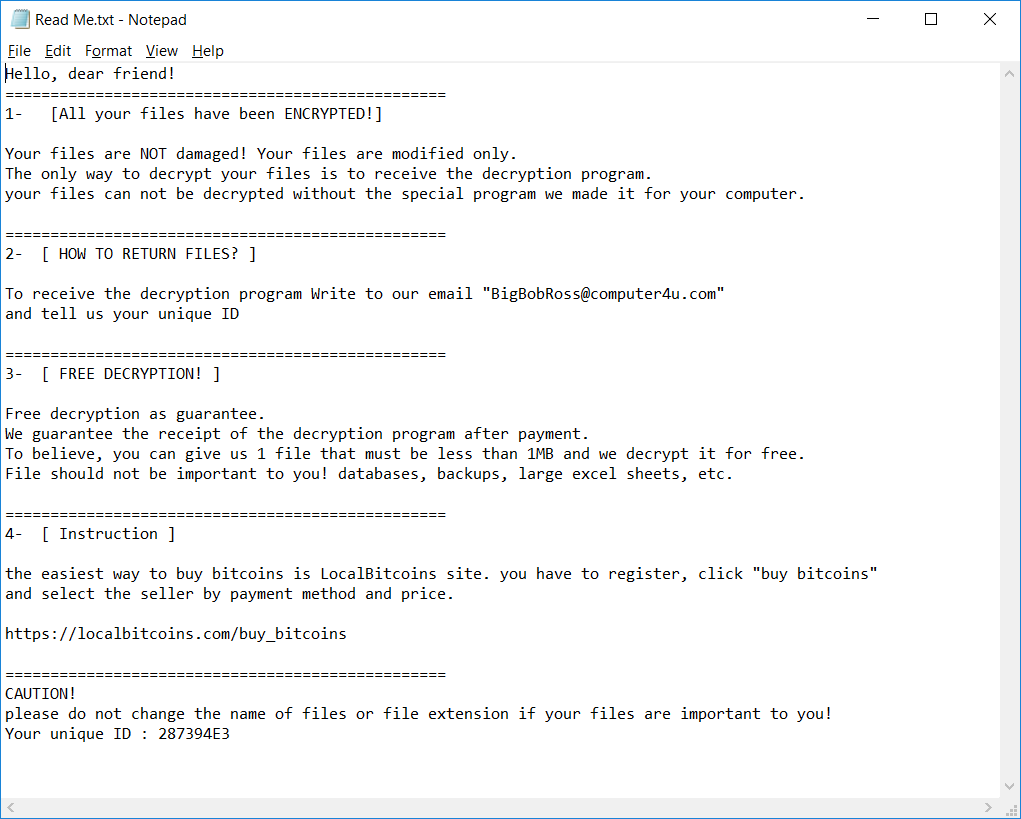

BigBobRoss використовує алгоритм AES128 для шифрування файлів користувача. Зашифровані файли отримують розширення .obfuscated, додане в кінці назви файлу.

Програма-вимагач додає таке розширення: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

Програма-вимагач також створює в кожній папці текстовий файл із назвою Read Me.txt. Вміст файлу показано нижче.

BTCWare

BTCWare — це програма-вимагач, уперше помічена в березні 2017 року. Відтоді помічено п’ять варіантів, які відрізняються розширенням зашифрованих файлів. Програма-вимагач використовує два різних методи шифрування: RC4 й AES 192.

Назви зашифрованих файлів мають такий формат:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Окрім цього, на комп’ютері з’являється один із зазначених нижче файлів.

Key.dat в %ІМ’Я КОРИСТУВАЧА%\Робочий стіл

1.bmp в %ІМ’Я КОРИСТУВАЧА%\AppData\Roaming

#_README_#.inf або !#_DECRYPT_#!.inf у кожній папці з принаймні одним зашифрованим файлом.

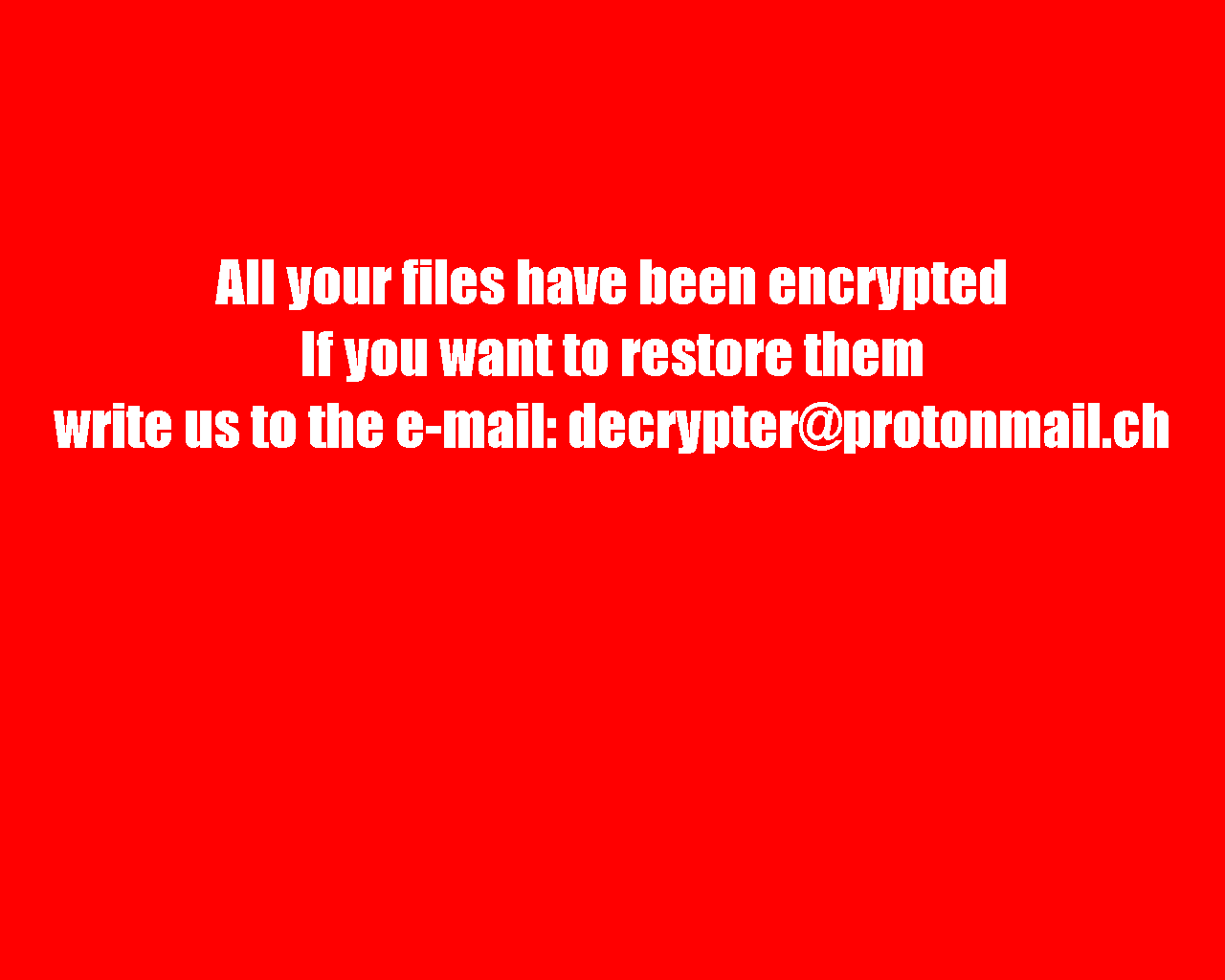

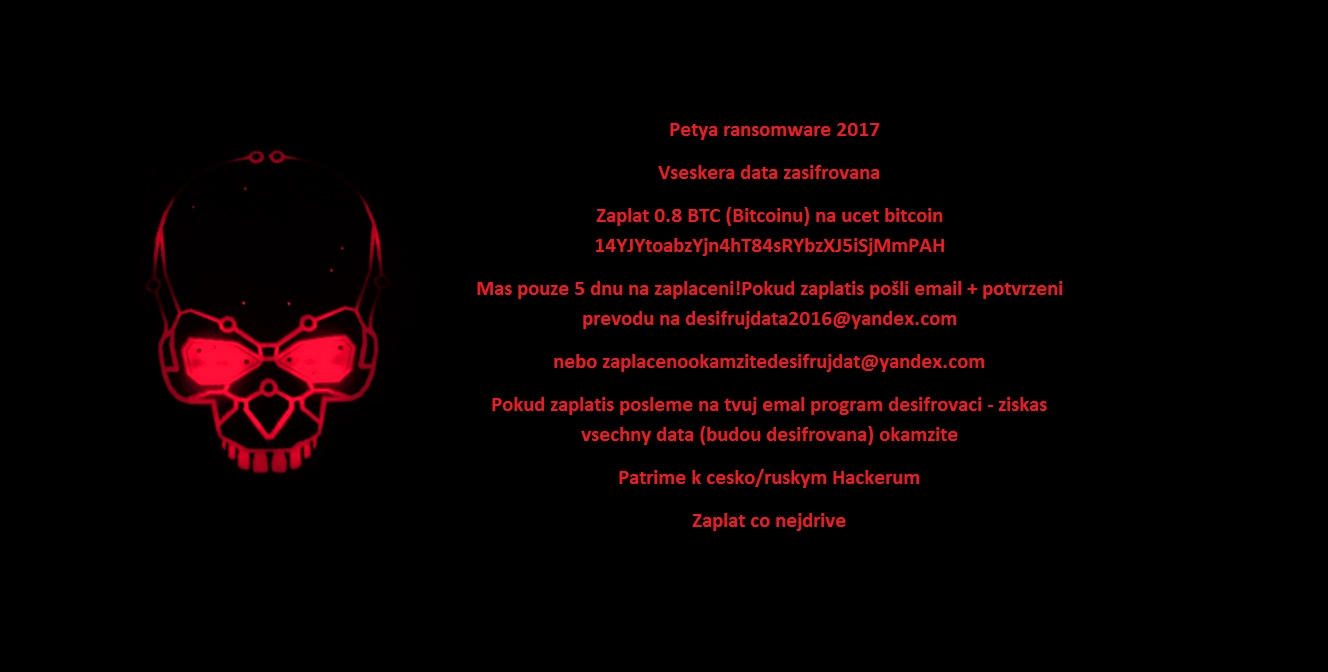

Після шифрування файлів фон робочого стола змінюється на такий:

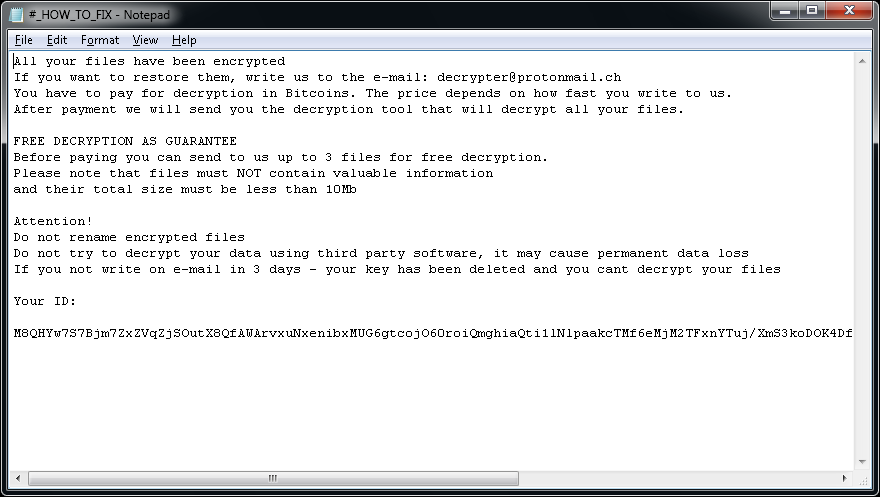

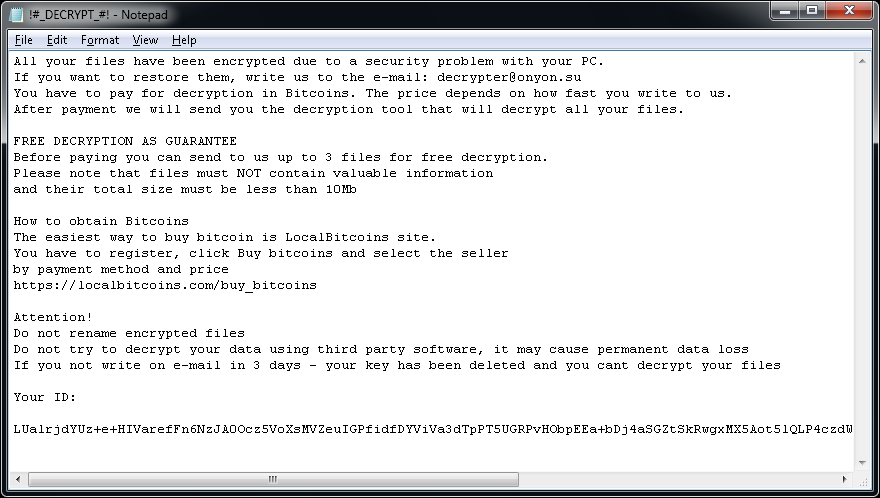

Можна також побачити одне з таких повідомлень:

Crypt888

Crypt888 (або Mircop) — це програма-вимагач, уперше помічена в червні 2016 р. Ознаки зараження такі.

Crypt888 додає в початок імені файлу текст Lock. (наприклад, файл Thesis.doc перейменовується на Lock.Thesis.doc).

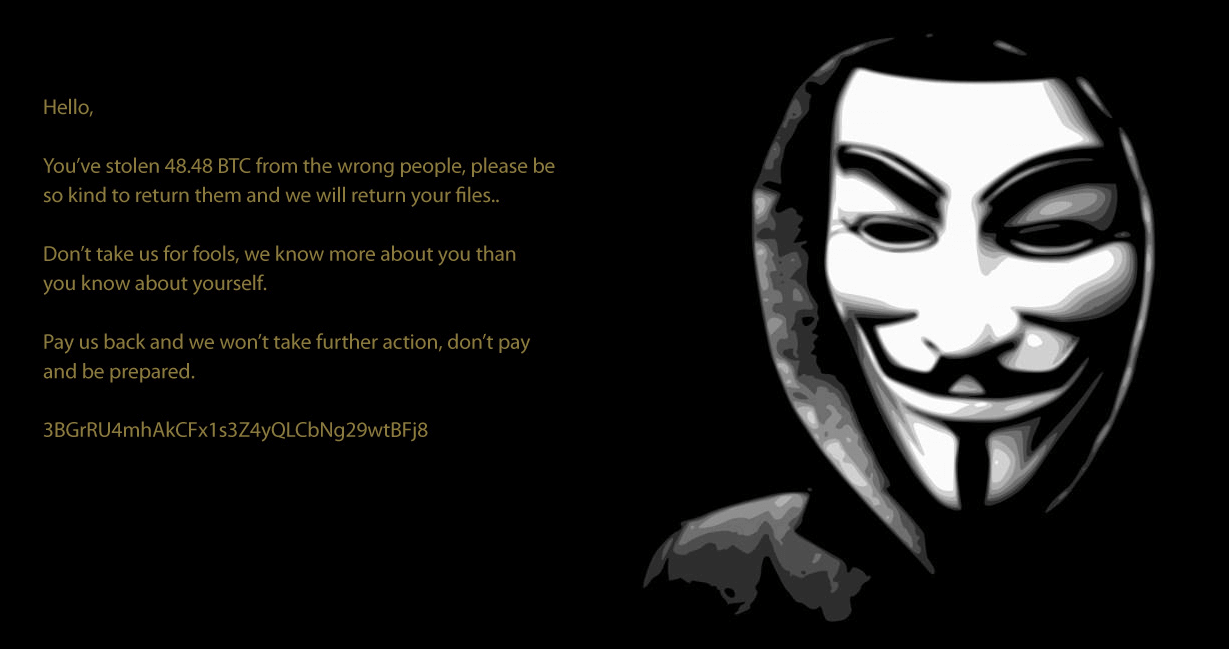

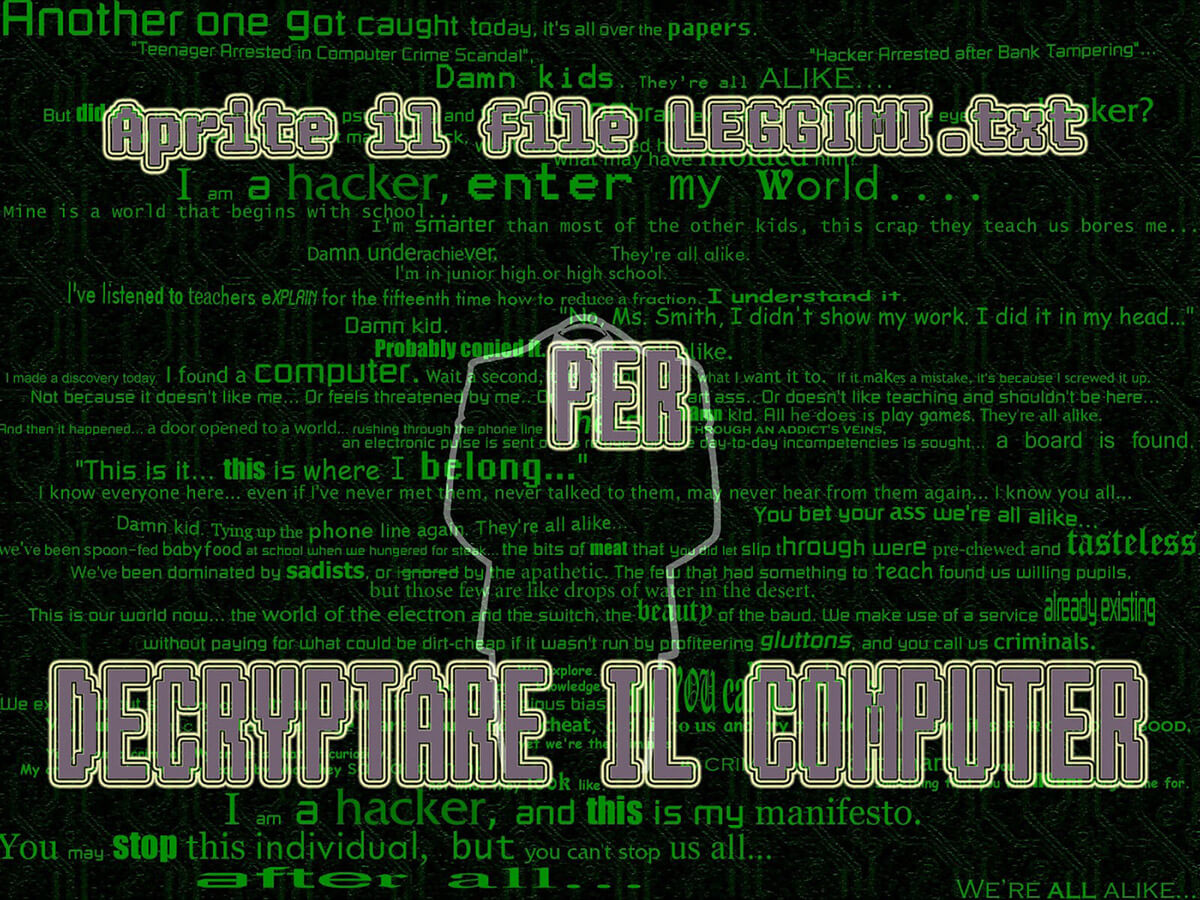

Коли файли зашифровано, програма Crypt888 змінює фоновий рисунок робочого стола на одне з таких зображень.

Якщо ваші файли зашифровано програмою Crypt888, клацніть тут, щоб завантажити безкоштовну програму для усунення цієї проблеми.

CryptoMix (автономна версія)

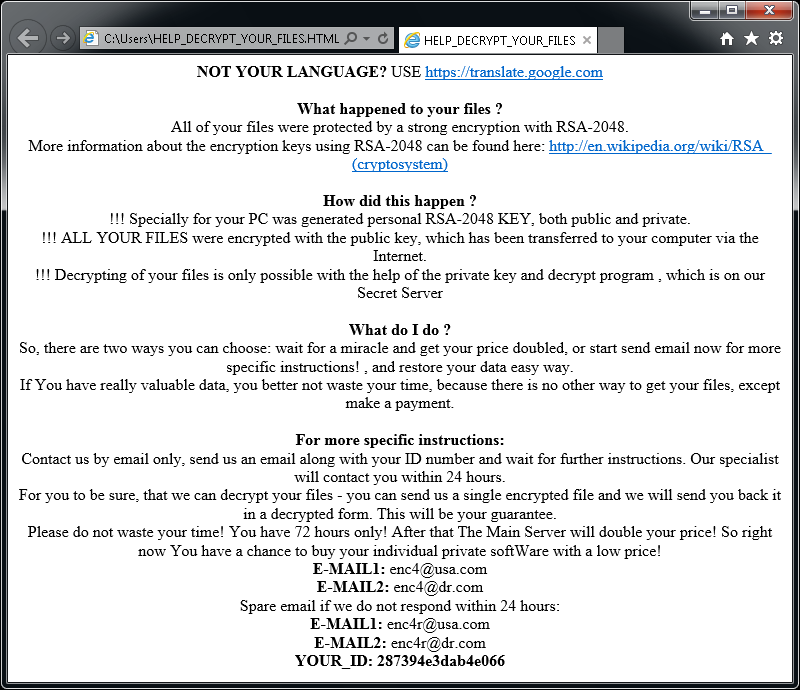

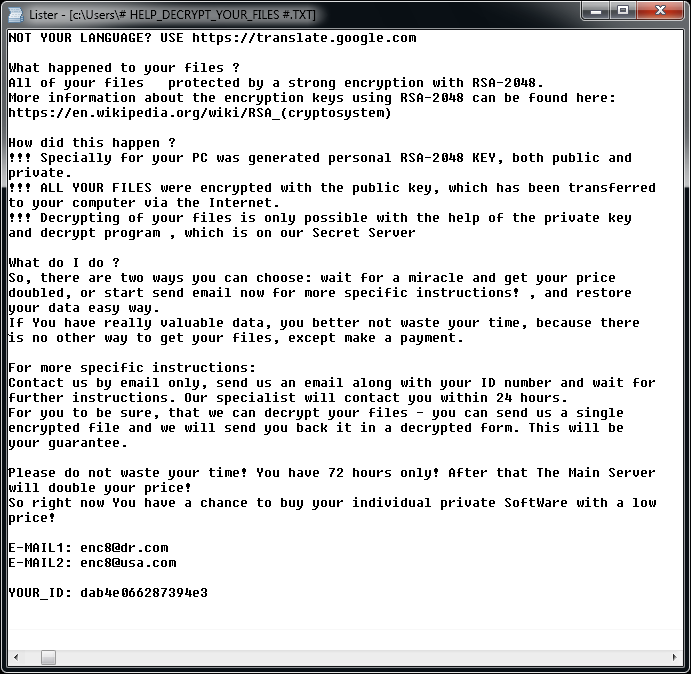

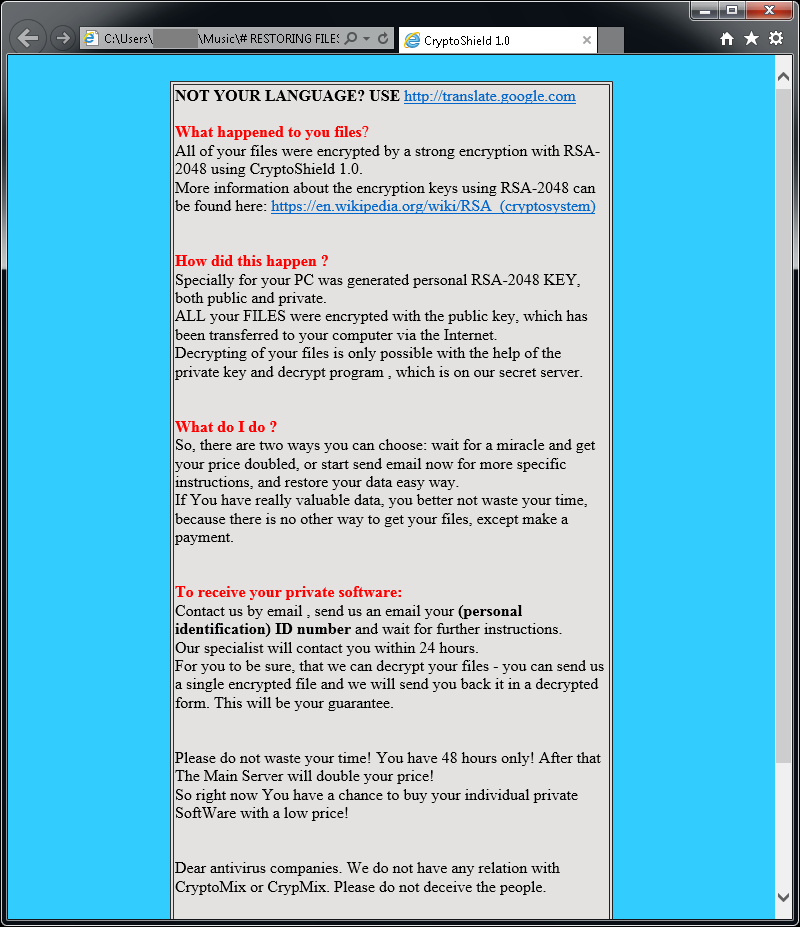

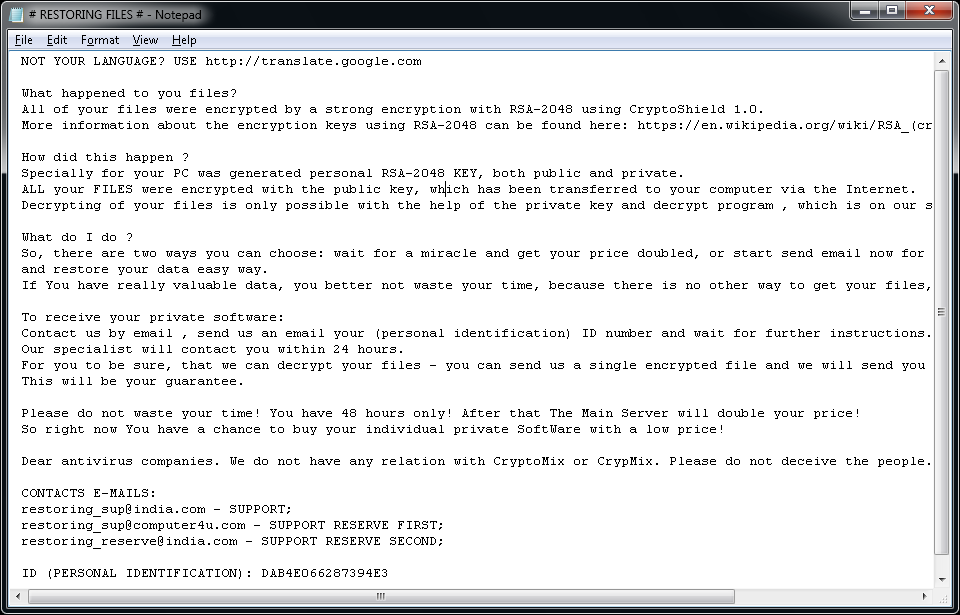

CryptoMix (або CryptFile2 чи Zeta) — це програма-вимагач, уперше помічена в березні 2016 року. На початку 2017 року з’явився новий варіант CryptoMix під назвою CryptoShield. Обидва варіанти використовують метод шифрування файлів AES256 у поєднанні з унікальним ключем шифрування, який завантажується з віддаленого сервера. Утім, якщо сервер недоступний, або користувач не підключений до Інтернету, програма-вимагач зашифрує файли за допомогою фіксованого ключа («офлайн-ключ»).

Важливо. Цей засіб дешифрування сумісний тільки з файлами, зашифрованими за допомогою «офлайн-ключа». Якщо файли не було зашифровано за допомогою офлайн-ключа, наш засіб не зможе відновити файли й модифікація файлів не буде виконана.

Оновлення від 21.07.2017. Засіб для дешифрування оновлено. Тепер він працює з версією Mole.

Зашифровані файли матимуть такі розширення: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl або .MOLE.

Коли файли зашифровано, на комп’ютері можна знайти такі файли:

Якщо ваші файли зашифровано програмою CryptoMix, клацніть тут, щоб завантажити безкоштовну програму для виправлення.

CrySiS

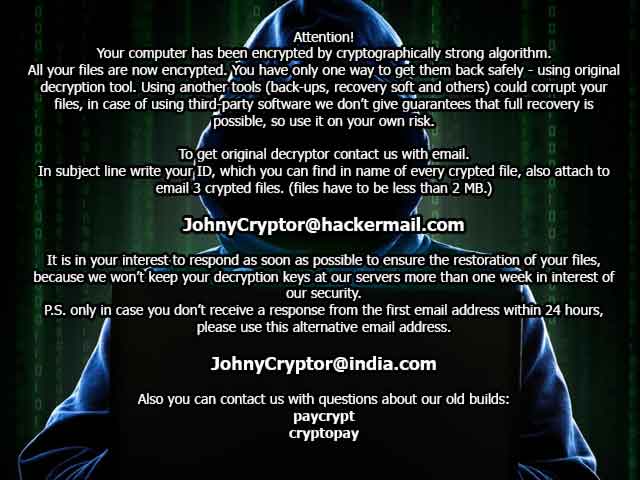

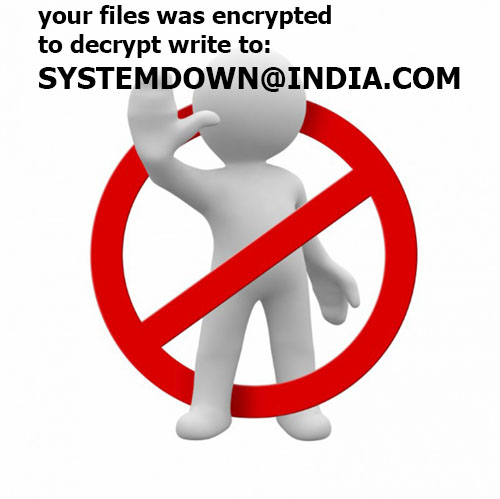

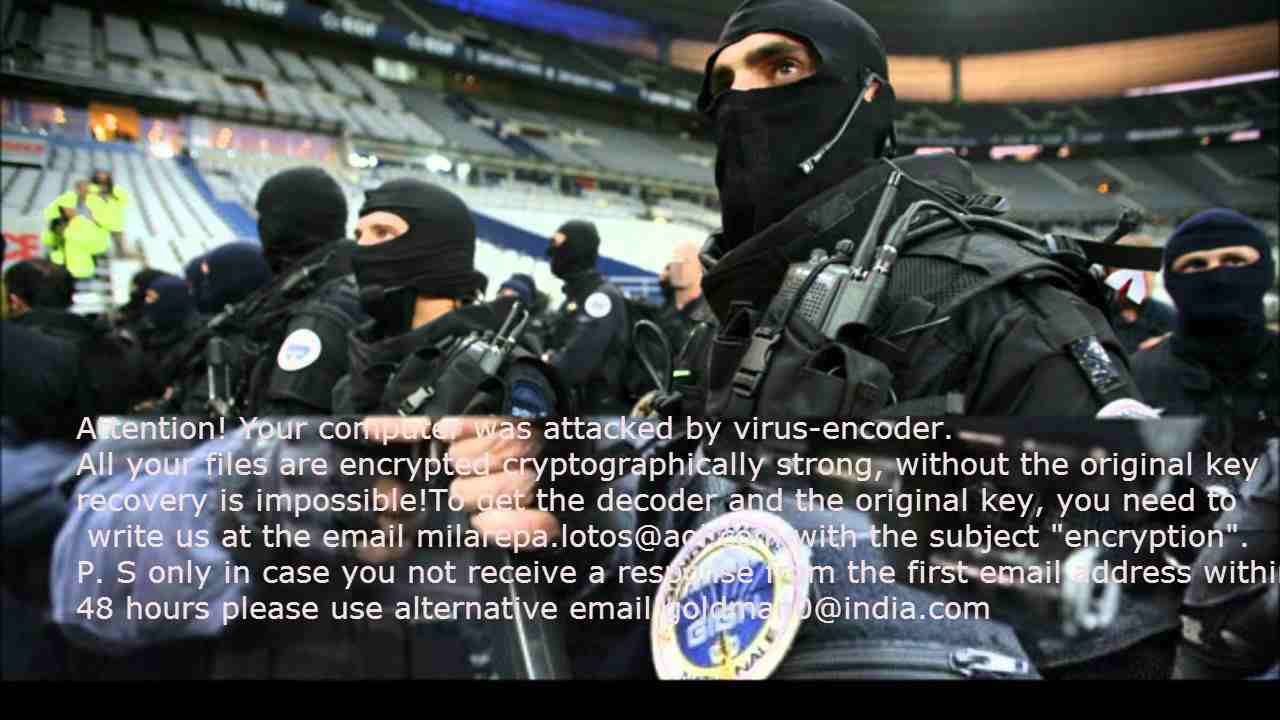

CrySiS (або JohnyCryptor, Virus-Encode, Aura, Dharma) — це одна з програм-вимагачів, уперше помічена у вересні 2015 року. Вона використовує алгоритм AES-256 у поєднанні з асиметричним шифруванням RSA-1024.

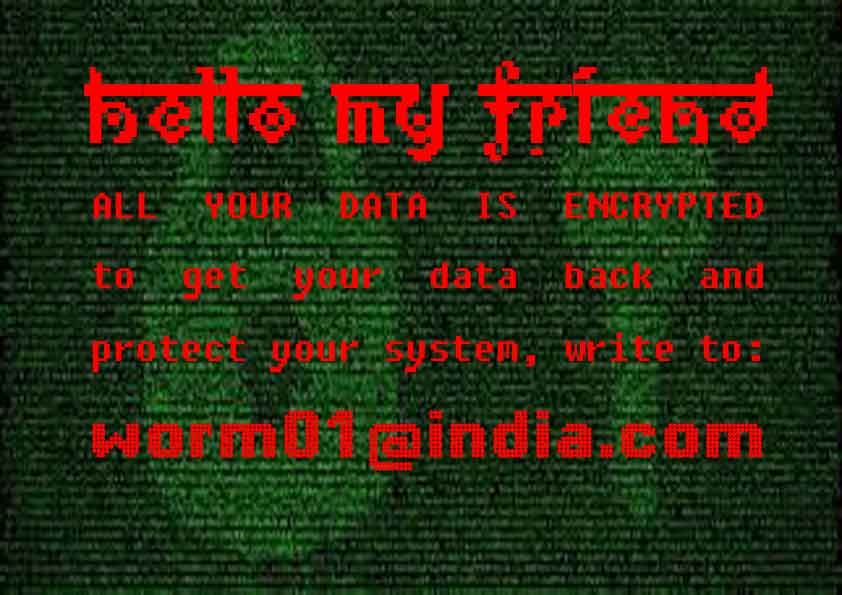

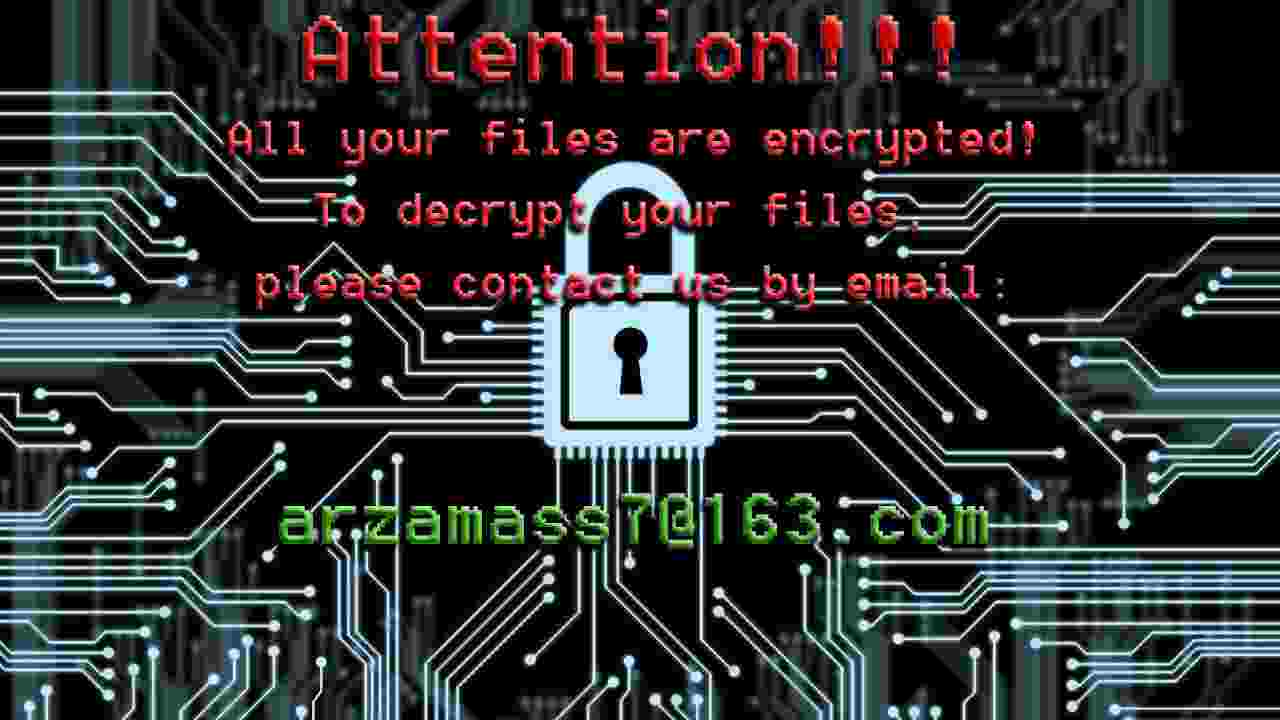

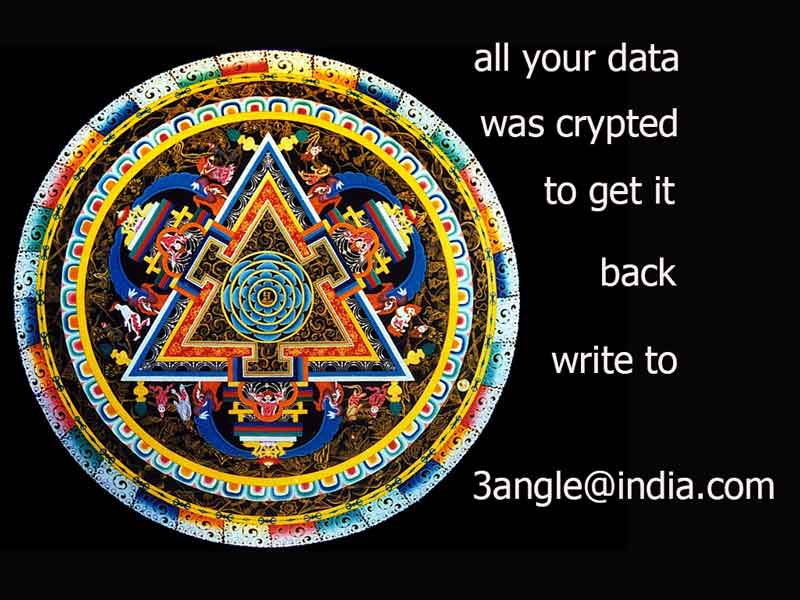

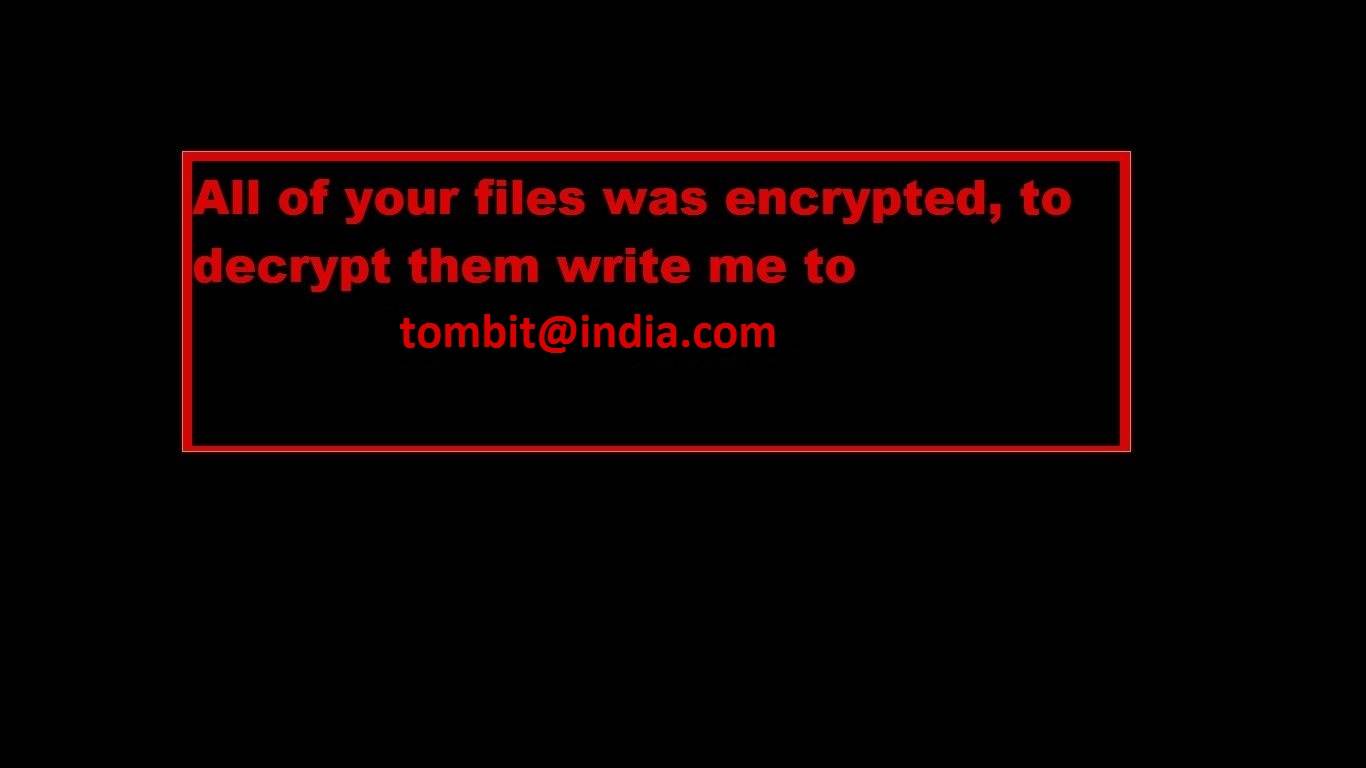

Зашифровані файли можуть мати різні розширення, як-от:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

Коли файли зашифровано, з’являється одне із зазначених далі повідомлень. Повідомлення міститься у файлі Decryption instructions.txt, Decryptions instructions.txt, README.txt, Readme to restore your files.txt або HOW TO DECRYPT YOUR DATA.txt на робочому столі користувача. Фон робочого стола також змінюється на одне із зображень, указаних нижче.

Якщо ваші файли зашифровано програмою CrySiS, клацніть тут, щоб завантажити безкоштовну програму для усунення цієї проблеми.

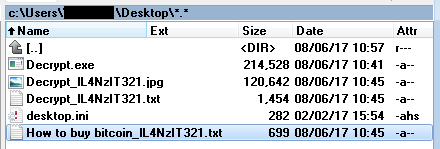

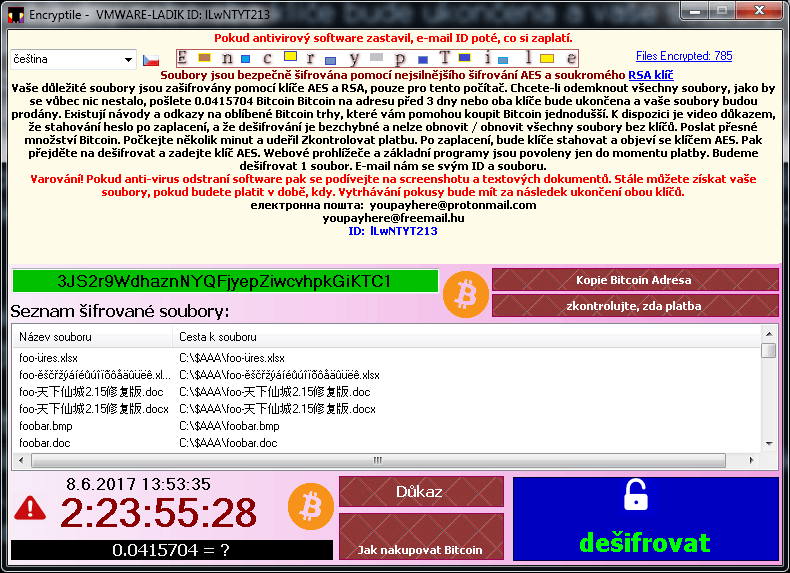

EncrypTile

EncrypTile — програма-вимагач, уперше помічена в листопаді 2016 року. За півроку ми зіткнулись із кінцевою версією цієї програми-вимагача. Вона використовує шифрування AES-128 за допомогою єдиного ключа для певного ПК і користувача.

Програма-вимагач додає до назви файлу слово «encrypTile»:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Програма-вимагач також створює на робочому столі чотири нових файли. Їхні назви локалізуються. Далі наведено варіант англійською мовою.

Під час своєї роботи програма-вимагач активно перешкоджає запуску користувачем будь-яких засобів, які потенційно можуть її видалити. Детальні інструкції із запуску дешифратора, якщо на комп’ютері працює програма-вимагач, див. в публікації в блозі.

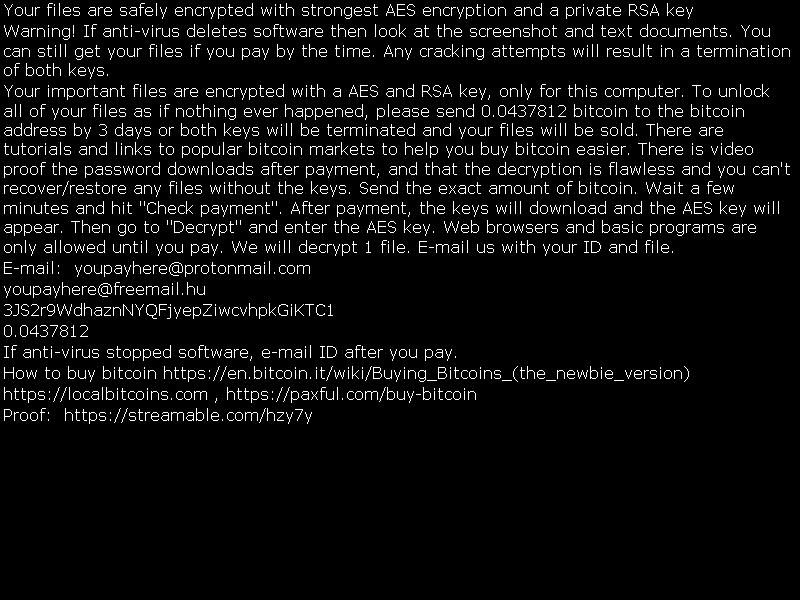

FindZip

FindZip — одна з програм-вимагачів, уперше помічена в кінці лютого 2017 року. Ця програма-вимагач застосовується для Mac OS X (версії 10.11 або новішої). Шифрування побудовано на створенні файлів ZIP. Кожен зашифрований файл — це ZIP-архів із вихідним документом.

Зашифровані файли мають розширення .crypt.

Після шифрування файлів на робочому столі з’являється кілька нових файлів із назвами на кшталт DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Вони однакові та містять таке текстове повідомлення:

Особливість. Оскільки дешифратори AVAST — програми для ОС Windows, для Mac необхідно встановити емулятор (WINE, CrossOver). Докладніші відомості див. в нашій публікації в блозі.

Якщо ваші файли зашифровано програмою Globe, клацніть тут, щоб завантажити безкоштовну програму для усунення проблеми.

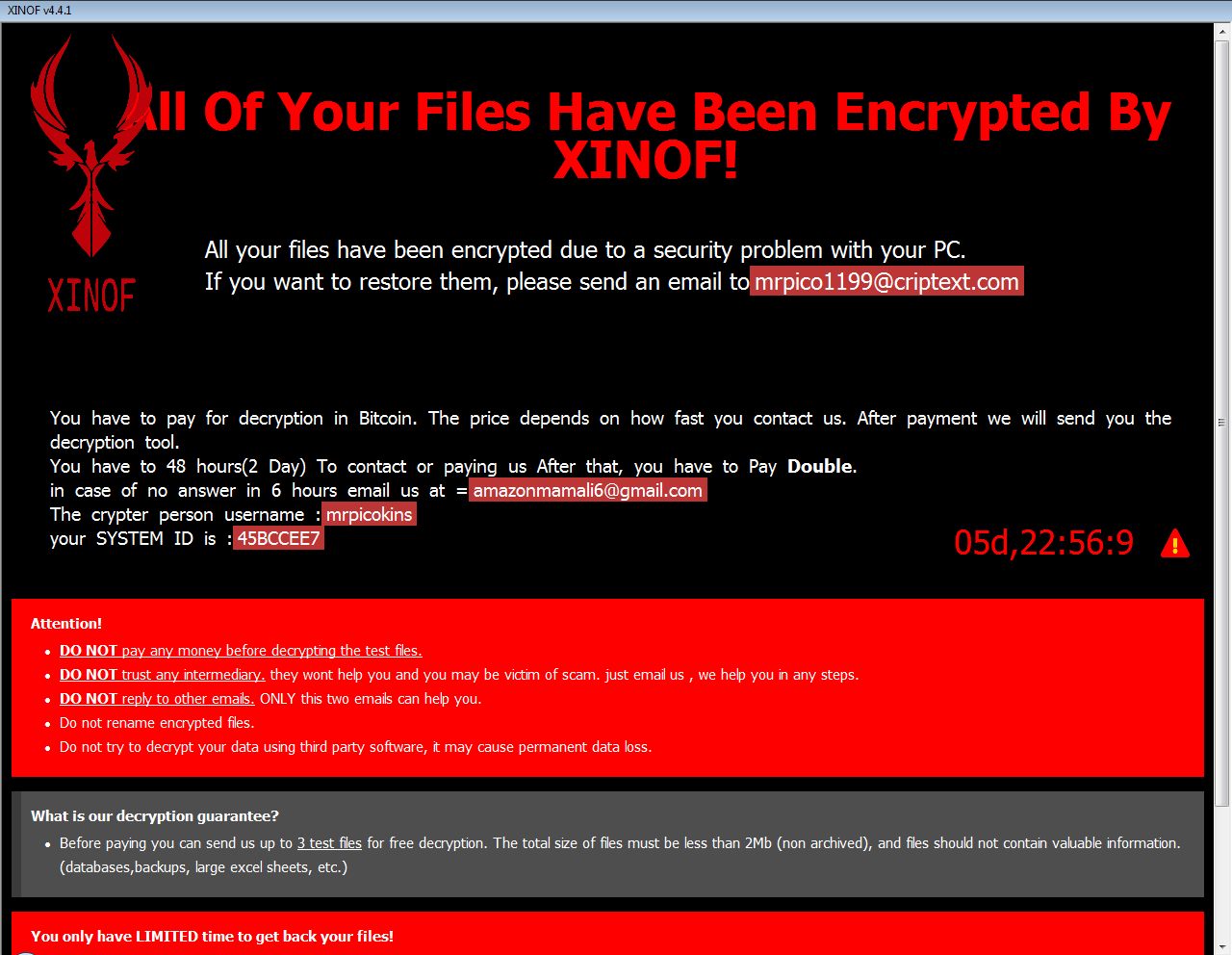

Fonix

Програма-вимагач Fonix поширювалася з червня 2020 р. Вона написана на C++ і використовує схему шифрування з трьома ключами (основний ключ RSA-4096, ключ сеансу RSA-2048, 256-розрядний ключ файлу для шифрування SALSA/ChaCha). У лютому 2021 р. розробники цієї програми-вимагача припинили свою діяльність та опублікували основний ключ RSA, за допомогою якого можна безкоштовно дешифрувати файли.

Зашифровані файли матимуть такі розширення:

.FONIX

.XINOF

Зашифрувавши файли на пристрої, програма-вимагач відображає такий екран:

Якщо ваші файли зашифровано програмою Fonix, клацніть тут, щоб завантажити безкоштовний засіб для усунення проблеми.

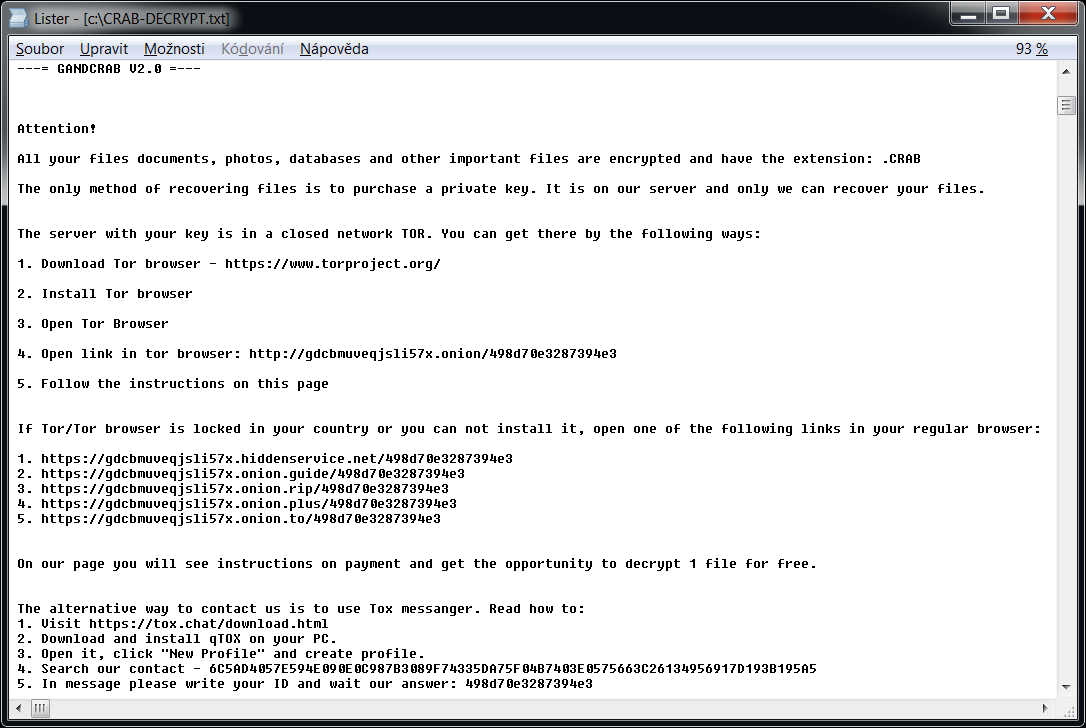

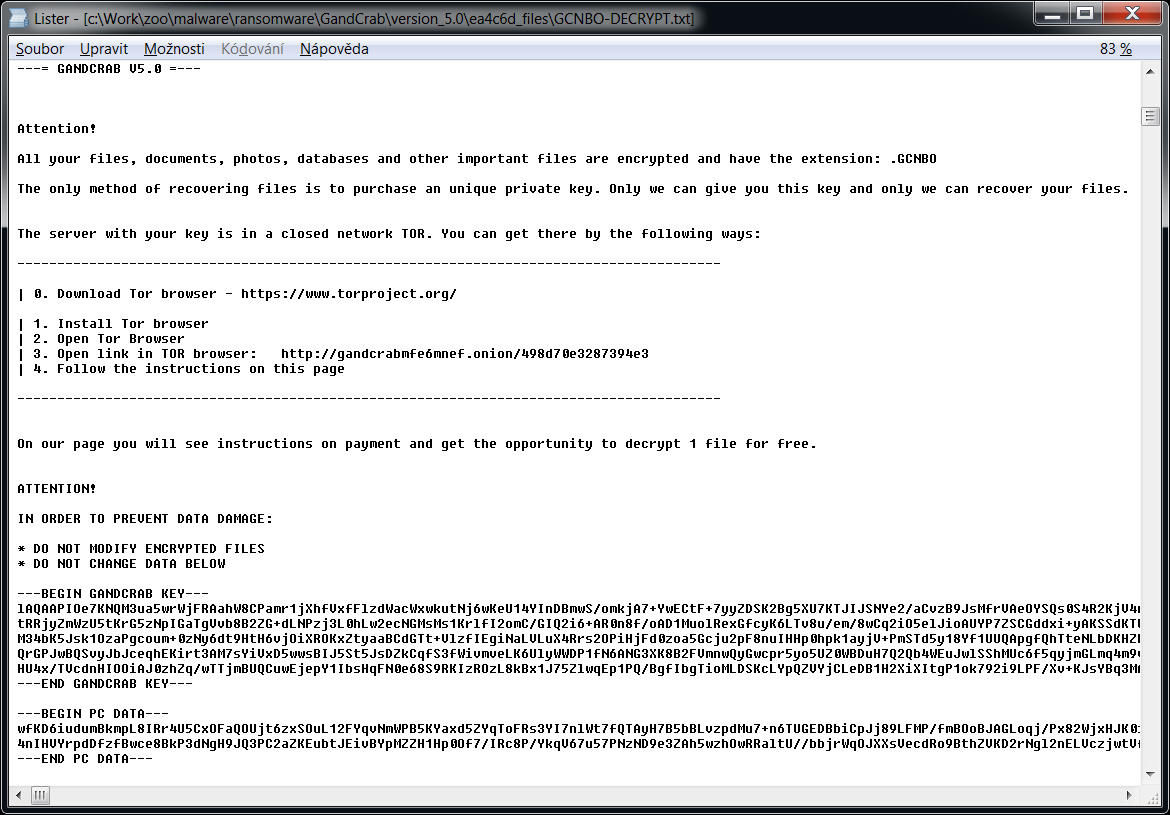

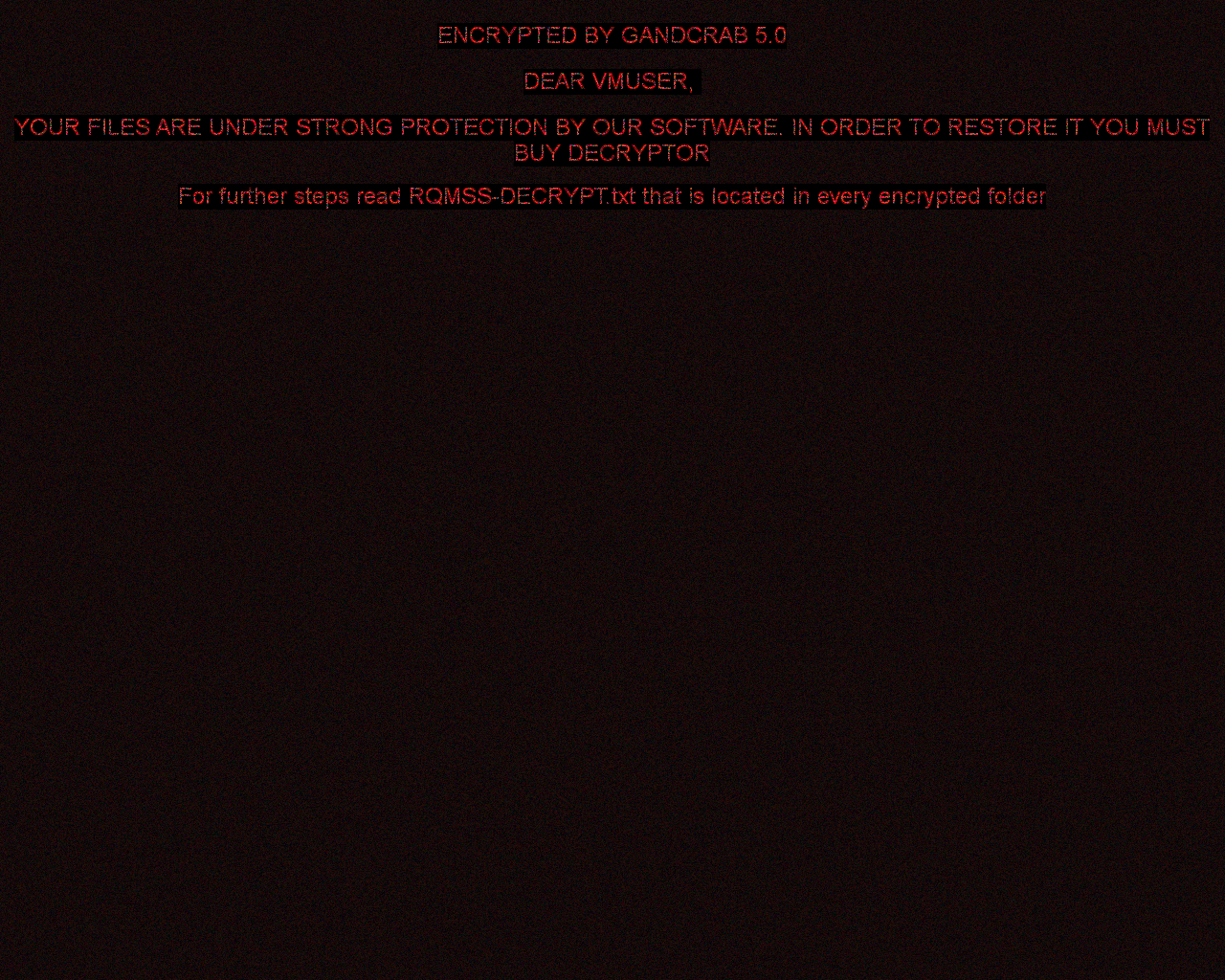

GandCrab

GandCrab — одна з найпоширеніших програм-вимагачів у 2018 році. 17 жовтня 2018 року її розробники опублікували 997 ключів для жертв із Сирії. Крім того, у липні 2018 р. ФБР опублікувало основні ключі дешифрування для версій 4-5.2. Ця версія дешифратора використовує всі ці ключі й може безкоштовно дешифрувати файли.

Програма-вимагач додає кілька файлових розширень:

.GDCB

.CRAB

.KRAB

.%ВипадковіЛітери%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (випадкові літери)

Програма-вимагач також створює в кожній папці текстовий файл із назвою GDCB-DECRYPT.txt, CRAB-DECRYPT.txt, KRAB_DECRYPT.txt, %ВипадковіЛітери%-DECRYPT.txt або %ВипадковіЛітери%-MANUAL.txt. Вміст файлу показано нижче.

Останні версії програми також можуть установлювати таке зображення як фон робочого стола користувача:

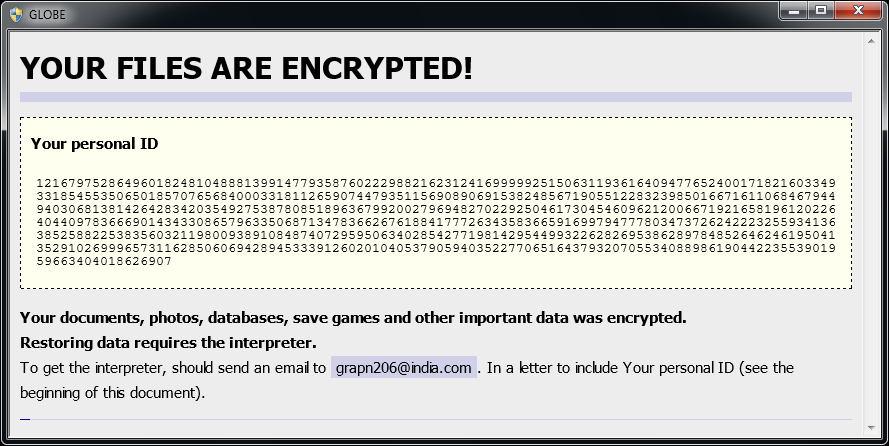

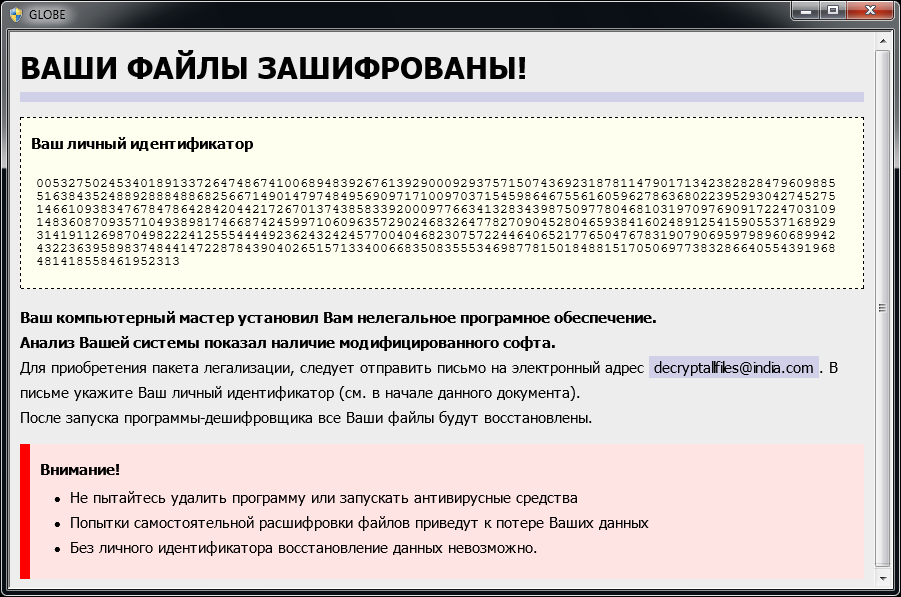

Globe

Globe — одна з програм-вимагачів, уперше помічена в серпні 2016 року. Вона використовує метод шифрування RC4 або Blowfish. Ознаки зараження такі.

Програма Globe додає одне з таких розширень до назви файлу: .ACRYPT, .GSupport[0-9], .blackblock, .dll555, .duhust, .exploit, .frozen, .globe, .gsupport, .kyra, .purged, .raid[0-9], .siri-down@india.com, .xtbl, .zendrz, .zendr[0-9], або .hnyear. До того ж, деякі версії програми можуть зашифрувати саму назву файлу.

Коли файли зашифровано, з’являється таке повідомлення, розміщене у файлі з назвою How to restore files.hta або Read Me Please.hta:

Якщо ваші файли зашифровано програмою Globe, клацніть тут, щоб завантажити безкоштовну програму для усунення проблеми.

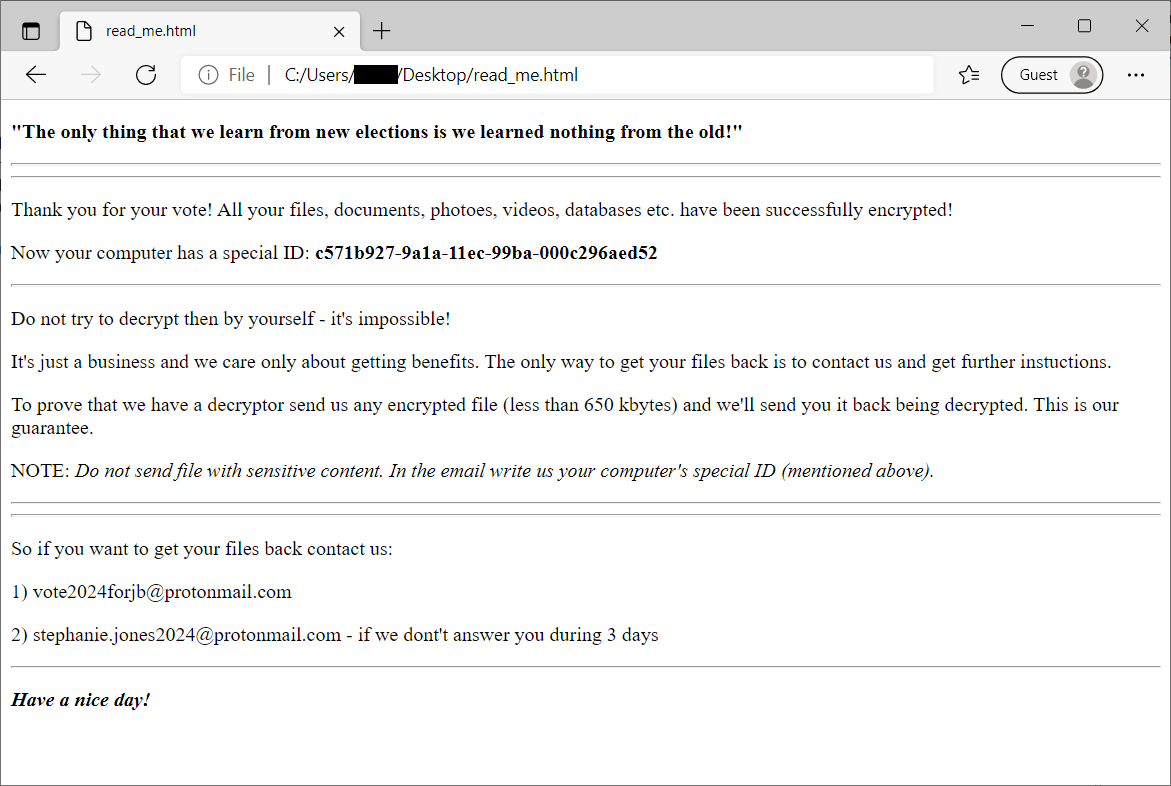

HermeticRansom

HermeticRansom — це програма-вимагач, яка використовувалася на початку вторгнення Росії в Україну. Вона написана мовою Go та застосовує для шифрування файлів симетричний шифр AES GCM. Жертви атаки цієї програми-вимагача можуть безкоштовно розшифрувати свої файли.

Зашифровані файли можна розпізнати за розширенням: .[vote2024forjb@protonmail.com].encryptedJB. Крім того, на робочому столі користувача з’явиться файл із назвою read_me.html.

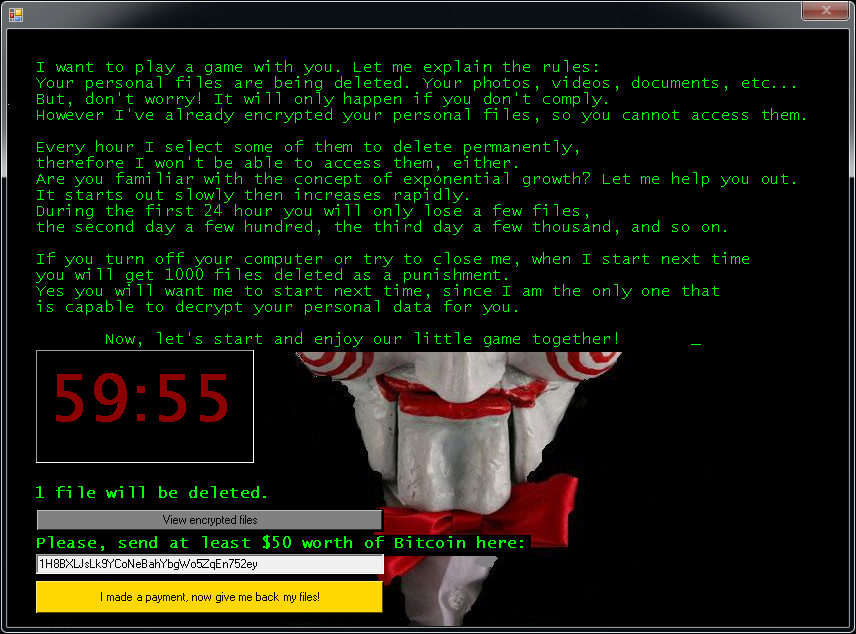

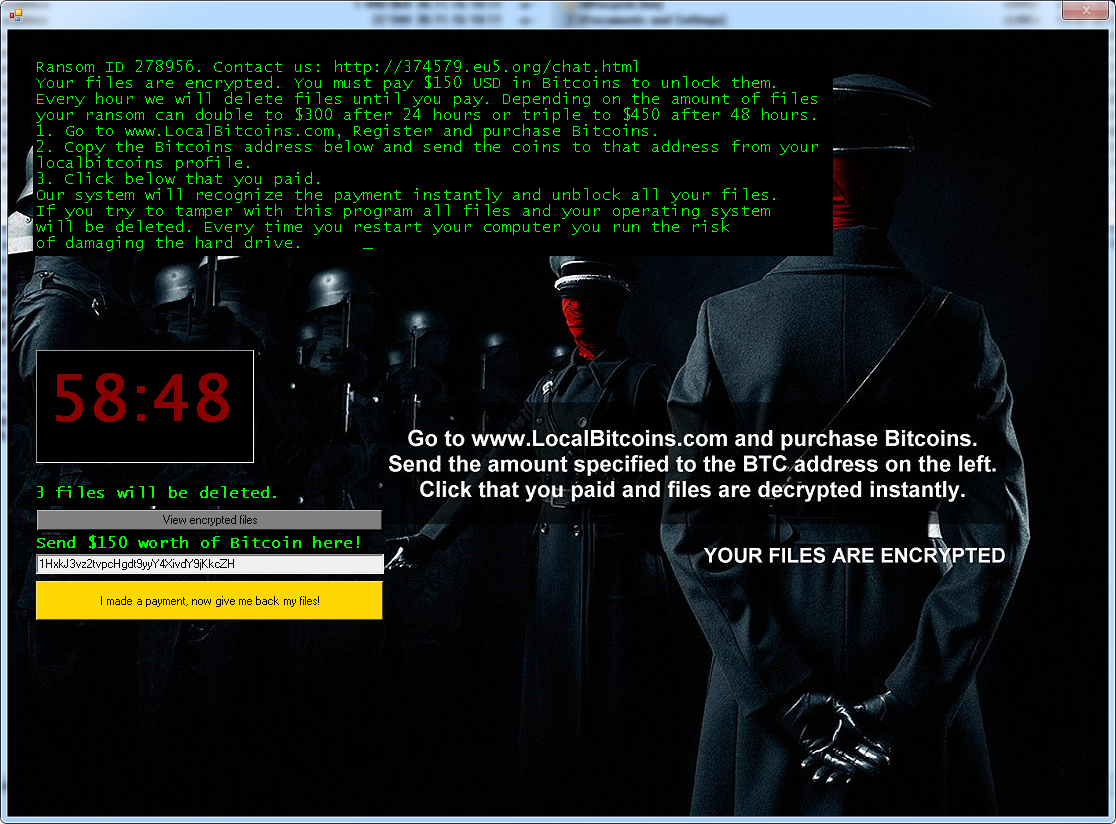

Jigsaw

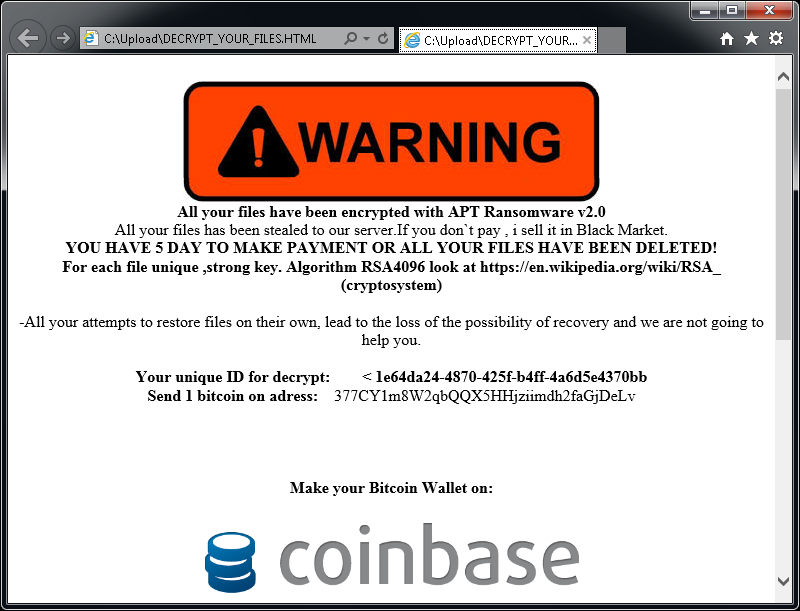

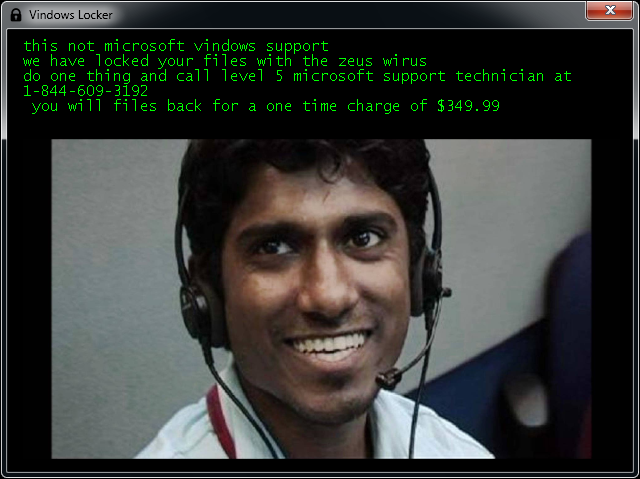

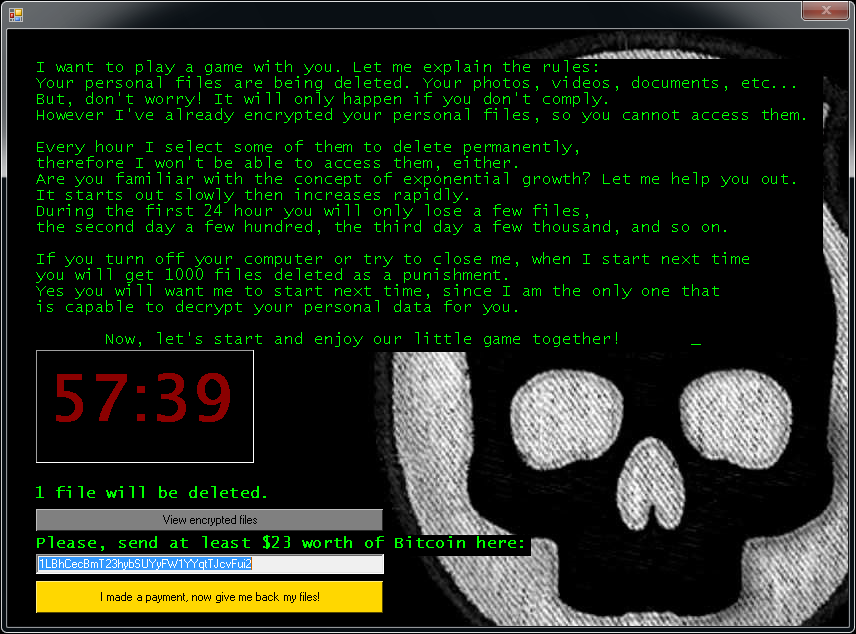

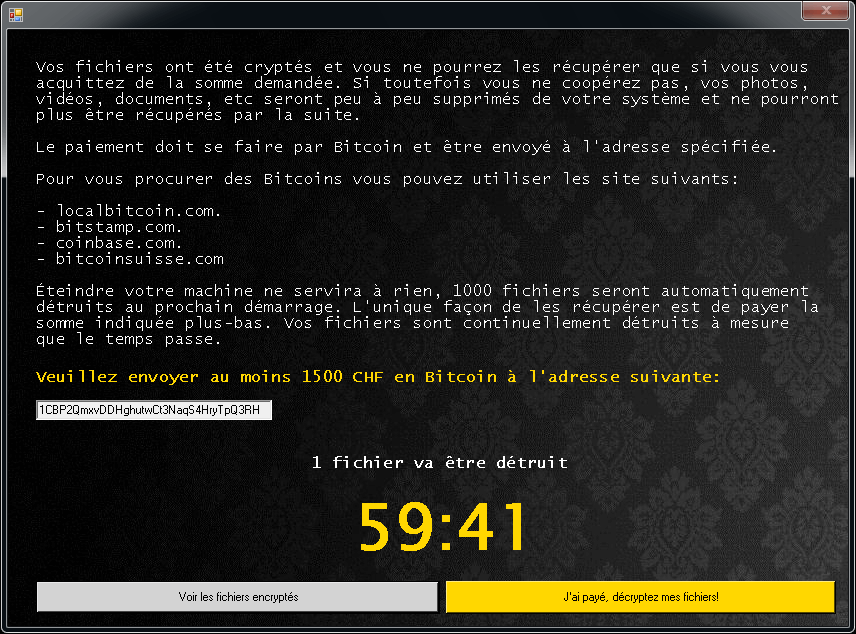

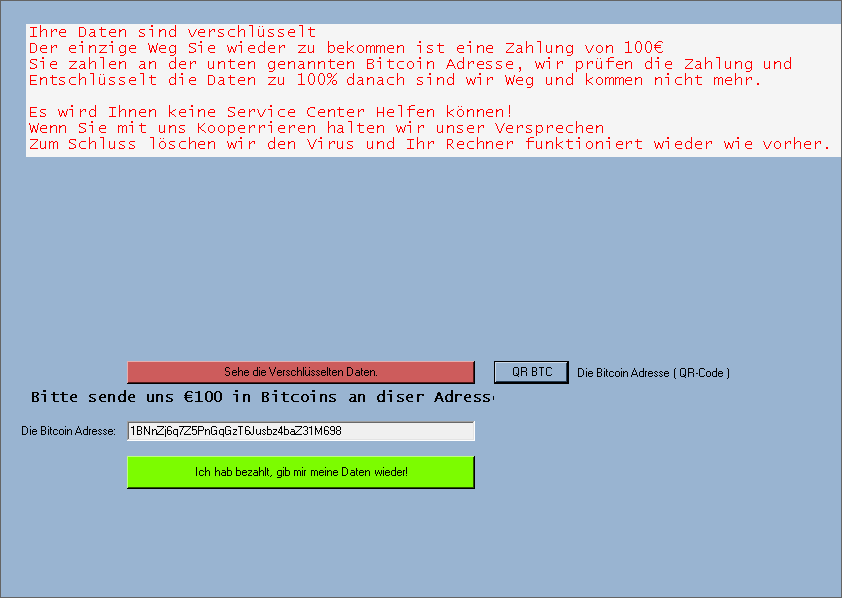

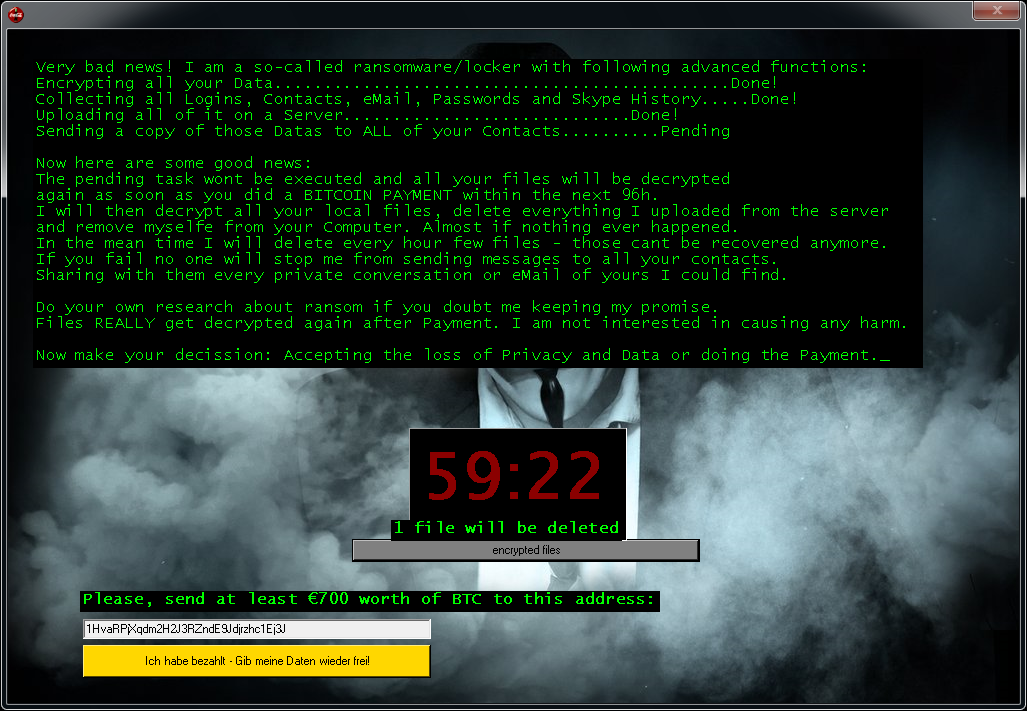

Jigsaw — це одна з програм-вимагачів, уперше помічена в березні 2016 року. Вона отримала свою назву на честь персонажа фільму — серійного вбивці на прізвисько «Пила» (Jigsaw). Деякі варіанти цієї програми використовують зображення вбивці в повідомленні про викуп.

Зашифровані файли матимуть такі розширення: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org або .gefickt.

Коли файли зашифровано, з’являється один із зображених нижче екранів:

Якщо ваші файли зашифровано програмою Jigsaw, клацніть тут, щоб завантажити безкоштовну програму для виправлення.

LambdaLocker

LambdaLocker — це програма-вимагач, уперше помічена в травні 2017 року. Вона написана мовою програмування Python, і найпоширеніший наразі її варіант можна дешифрувати.

Програма-вимагач додає до назви файлу розширення MyChemicalRomance4EVER:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

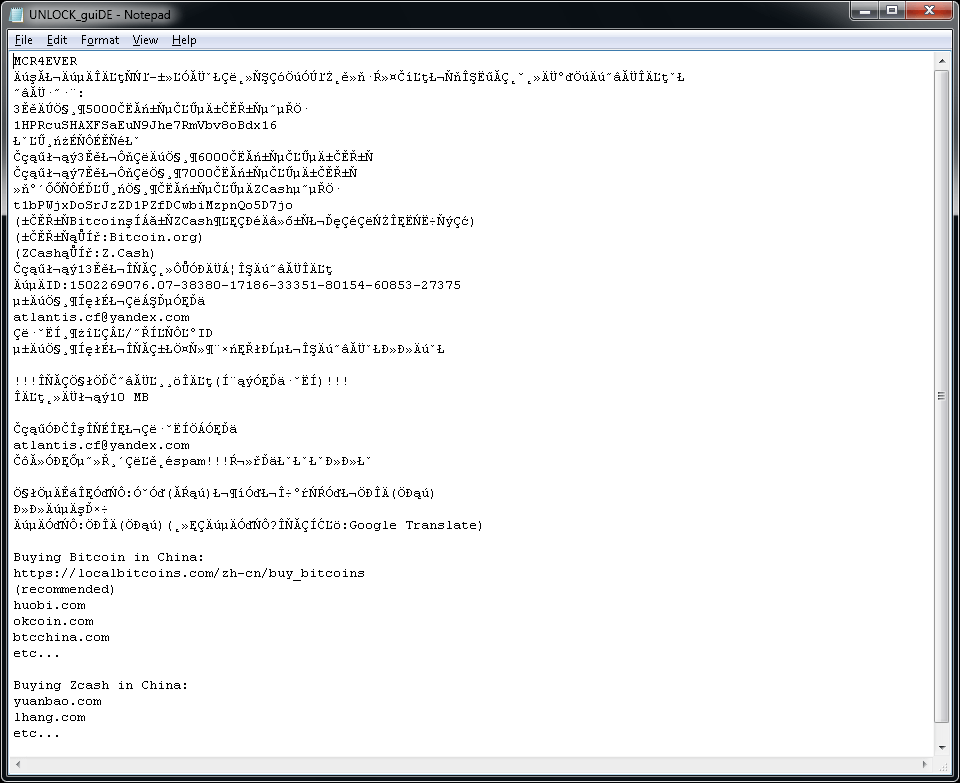

Програма-вимагач також створює на робочому столі користувача файл із назвою UNLOCK_guiDE.txt. Вміст файлу показано нижче.

Legion

Legion — це програма-вимагач, уперше помічена в червні 2016 р. Ознаки зараження такі.

Програма Legion додає в кінці назви файлу текст на кшталт: ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion або .$centurion_legion@aol.com$.cbf, (наприклад, файл Thesis.doc перейменовується на Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion).

Коли файли зашифровано, програма Legion змінює фоновий рисунок робочого стола та відображає таке спливаюче повідомлення:

Якщо ваші файли зашифровано програмою Legion, клацніть тут, щоб завантажити безкоштовну програму для усунення цієї проблеми.

NoobCrypt

NoobCrypt — одна з програм-вимагачів, уперше помічена наприкінці липня 2016 року. Для шифрування файлів користувача вона використовує шифрування стандарту AES 256.

Програма NoobCrypt не змінює назви файлів. Утім, зашифровані файли не можна відкрити за допомогою програм за замовчуванням.

Коли файли зашифровано, з’являється таке повідомлення, розміщене у файлі з назвою ransomed.html на робочому столі:

Якщо ваші файли зашифровано програмою NoobCrypt, клацніть тут, щоб завантажити безкоштовну програму для усунення цієї проблеми.

Prometheus

Програма-вимагач Prometheus написана мовою .NET (C#) і використовує для шифрування файлів шифр Chacha20 або AES-256. Потім ключ шифрування файлу шифрується алгоритмом RSA-2048 і додається в кінець файлу. Файли, зашифровані деякими версіями цієї програми-вимагача, можна розшифрувати безкоштовно.

Зашифровані файли можна розпізнати за такими розширеннями:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

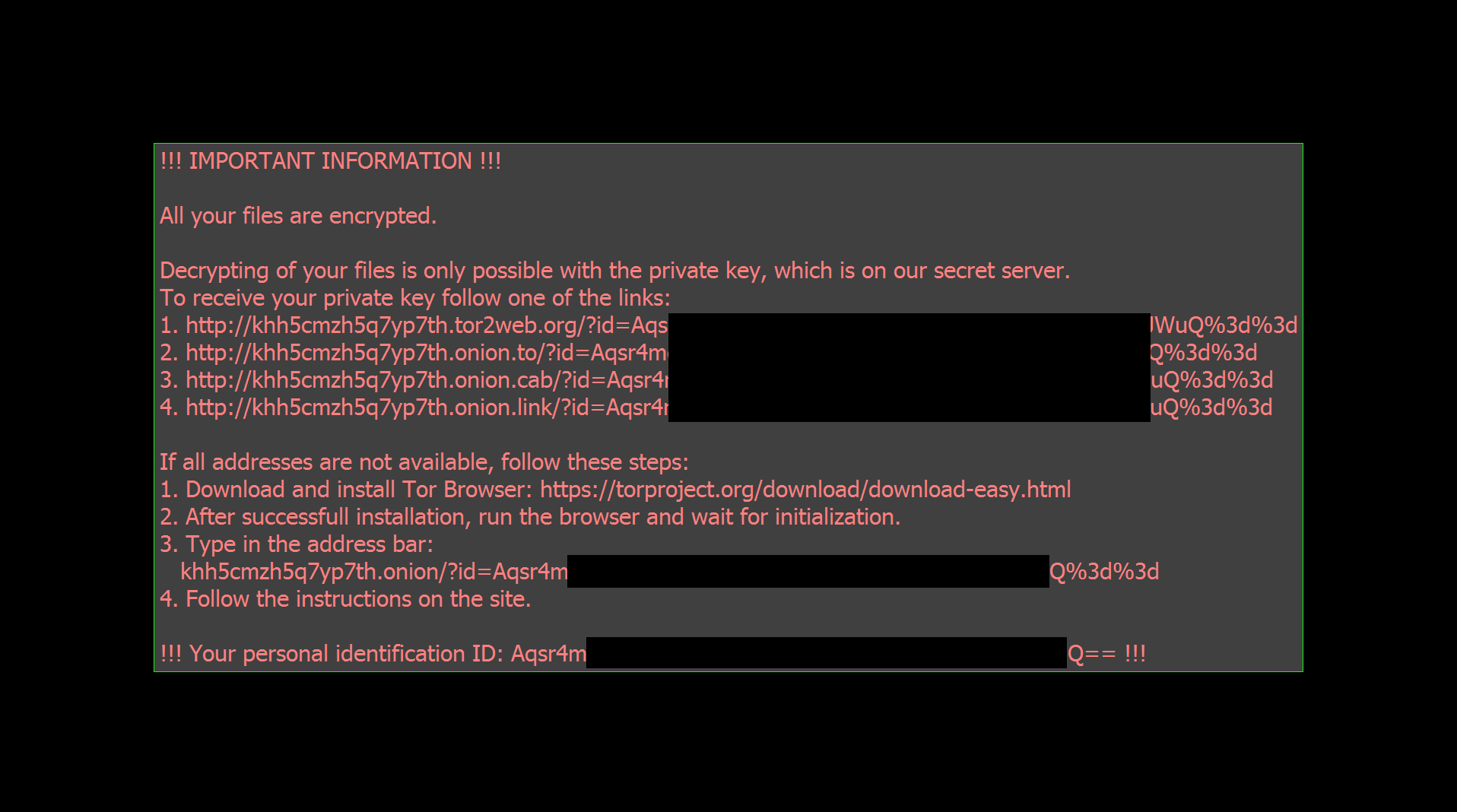

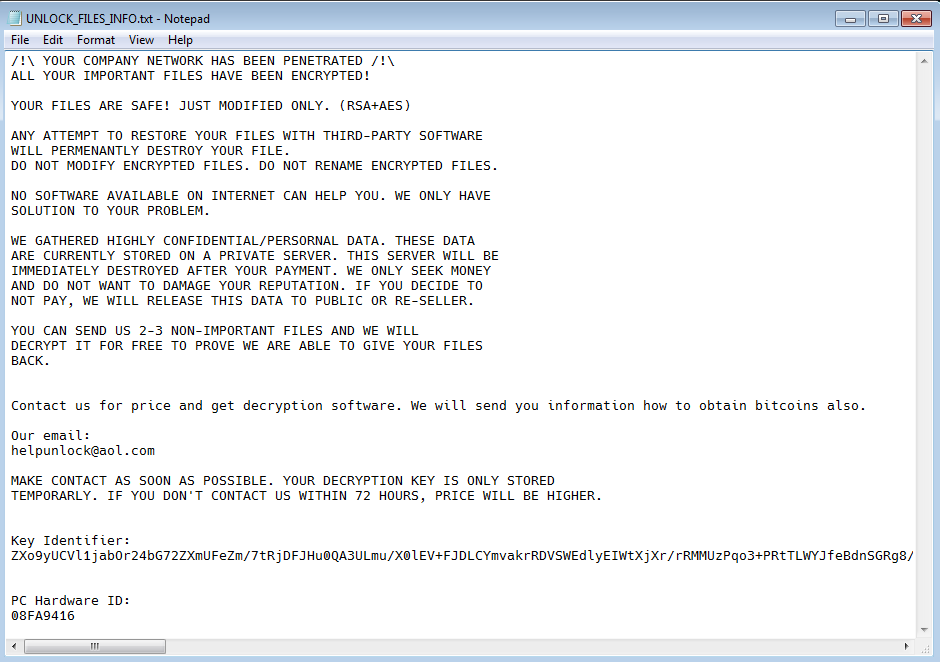

На робочому столі користувача також з’явиться повідомлення про викуп з однією з таких назв:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany — це програма-вимагач, яка зашифровує файли користувачів за допомогою шифру Chacha20. Жертви атаки цієї програми-вимагача тепер можуть безкоштовно розшифрувати свої файли.

Зашифровані файли можна розпізнати за такими розширеннями:

.mallox

.exploit

.architek

.brg

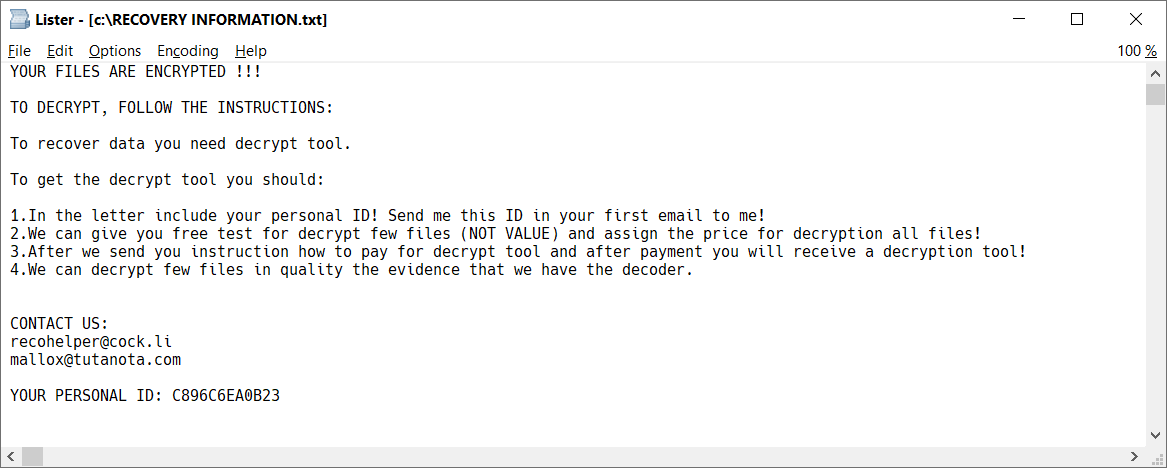

.carone

Кожна папка з принаймні одним зашифрованим файлом міститиме також повідомлення про викуп із назвою RECOVERY INFORMATION.txt (див. зображення нижче).

Stampado

Stampado — це програма-вимагач, створена за допомогою скрипту AutoIt. Вона була вперше помічена в серпні 2016 року. Програма продається в глибинній мережі (Dark Web), і нові варіанти продовжують з’являтися. Одна з версій називається Philadelphia.

Stampado додає розширення .locked до зашифрованих файлів. Деякі варіанти також зашифровують саму назву файлу, тому його назва може виглядати як document.docx.locked або 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Після завершення шифрування з’являється такий екран:

Якщо ваші файли зашифровано програмою Stampado, клацніть тут, щоб завантажити безкоштовну програму для виправлення.

SZFLocker

SZFLocker — це програма-вимагач, уперше помічена в травні 2016 р. Ознаки зараження такі.

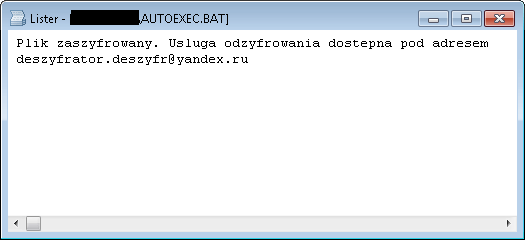

Програма SZFLocker додає в кінець назви файлу текст .szf (наприклад, Thesis.doc = Thesis.doc.szf).

У разі спроби відкрити зашифрований файл програма SZFLocker відображає таке повідомлення польською мовою:

Якщо ваші файли зашифровано програмою SZFLocker, клацніть тут, щоб завантажити безкоштовну програму для усунення цієї проблеми.

TeslaCrypt

TeslaCrypt — це програма-вимагач, уперше помічена в лютому 2015 р. Ознаки зараження такі.

Остання версія програми TeslaCrypt не змінює назви файлів.

Коли файли зашифровано, програма TeslaCrypt відображає одне з таких повідомлень:

Якщо ваші файли зашифровано програмою TeslaCrypt, клацніть тут, щоб завантажити безкоштовну програму для усунення цієї проблеми.

Troldesh / Shade

Troldesh (або Shade чи Encoder.858) — одна з програм-вимагачів, що поширювалася з 2016 р. Наприкінці квітня 2020 р. розробники припинили свою діяльність та опублікували ключі, за допомогою яких можна безкоштовно дешифрувати файли.

Детальніша інформація: https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Зашифровані файли матимуть такі розширення:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

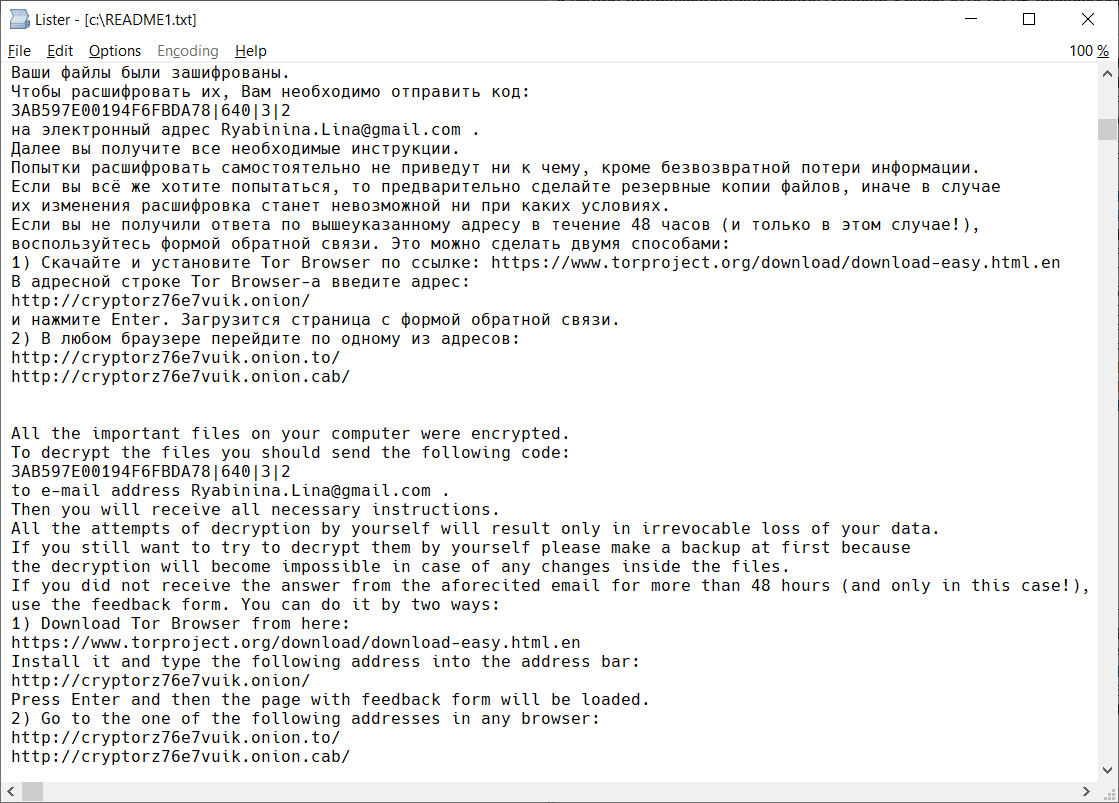

Після шифрування файлів на робочому столі з’являється кілька нових файлів із назвами від README1.txt до README10.txt. Вони містять такий текст різними мовами:

Робочий стіл користувача також змінюється й має такий вигляд, як показано на зображенні нижче.

Якщо ваші файли зашифровано програмою Troldesh, клацніть тут, щоб завантажити безкоштовний засіб для усунення проблеми.

XData

XData — одна з програм-вимагачів, яка виникла з AES_NI і, як WannaCry, використовує вразливість Eternal Blue, щоб поширюватися на інші машини.

Програма-вимагач додає до зашифрованих файлів розширення .~xdata~.

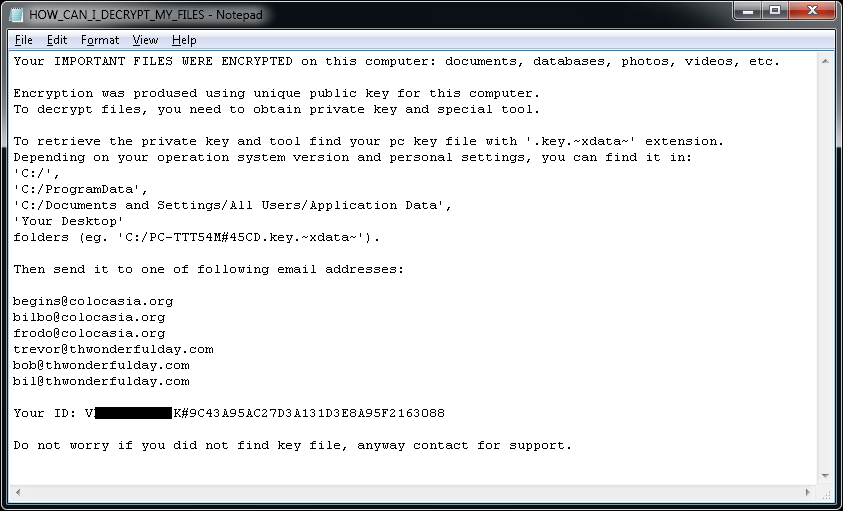

У кожній папці з принаймні одним зашифрованим файлом міститься файл HOW_CAN_I_DECRYPT_MY_FILES.txt. Крім того, програма-вимагач створює файл ключа з назвою на кшталт

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ в папках, зазначених нижче.

• C:\

• C:\ProgramData

• Робочий стіл

Файл HOW_CAN_I_DECRYPT_MY_FILES.txt містить повідомлення такого змісту:

Якщо ваші файли зашифровано програмою Troldesh, клацніть тут, щоб завантажити безкоштовний засіб для усунення проблеми.